Copy Link

Add to Bookmark

Report

The Black Page 01

The Black Page

Numero 1 - Settembre 1995

-

La prima rivista ITALIANA di

H/P/A/V/C/F/C/C

HackingPhreakingAnarchyVirusCodezFuckingCellularCyberpunk

========

Redattore Capo, Editore : * Dupree's Paradise *

* Remacoll's Group *

Redattore - Collaboratore : Ice Mc/DTC

>>>>>>>>>>>>>>>>>>> In memoria di Lord Ryu (1975-1995) <<<<<<<<<<<<<<<<<<<<<

----------------------------------------------------------------------------

The Black Page - Numero 1, Settembre 1995 - ACP:COM

Salve gente,

L'italia e' pervasa da una paranoia fuori del comune. Tutti parlano di

internet, tutti vogliono avere internet, tutti vogliono vendere internet, tutti

vogliono CONTROLLARE internet e chi ci sta sopra. Le universita' navigano nella

piu' assoluta strafottenza degli studenti, il CERT-IT si inkazza sempre piu', e

a noi poveri illusi non resta che attendere che esca l'ennesima legge del cazzo

che regolamenti le bbs, con richieste di identificazioni di utenti, garanti,

denunce alla questura, log criptati, e chi piu' ne ha, piu' ne metta.

Bah.

Tutta questa situazione ha creato nel mio stomaco una indescrivibile mappazza

che mi ha deciso di scrivere il secondo numero, con o senza di voi. Si,

perche' praticamente nessuno di voi collabora alla stesura di queste pagine, e

forse nemmeno ve ne frega un cazzo. Ma a me importa, perche' e' giusto che di

questo periodo resti qualche traccia, quando un domani magari tutto questo

potra' sparire e noi dovremo pagare una tassa per possedere un modem, ed essere

schedati in questura per collegarci alle bbs. (come se non lo fossimo gia',

huh! :(

A complicare la situazione si aggiungono anche : la carta stampata, che

propina alla gente articoli sensazionalistici tutti egualmente sintetizzabili

nell'equazione internet=pirati=terroristi=pedofili, oppure

bbs=pirateria=anarchici. E non solo, ma ci si mettono anche gli stessi

"telematici" (impropriamente definiti tali in quanto non meritano di far parte

della categoria dei telematici ma di quella degli scassapalle paranoici) che in

attesa di una legge che gliela metta in culo, cominciano da soli a metterselo

nel culo richiedendo documenti, fotocopie, facendo firmare a chi si collega

verbali di responsabilita', e non solo, persino andando al parlamento a

proporre disegni di legge letteralmente improponibili in qualsiasi altro stato

del mondo.

Ma che massa di coglioni.

Mi girano veramente le palle. E' forse la fine ? chi sopravvivera' a questa

guerra ? Trovo forti analogie tra i movimenti degli anni 60 e 70 con quanto sta

succedendo oggi. Non dimentichiamo che quei movimenti sono stati cancellati

con un colpo di spugna. E' forse questo che vogliamo ? Dobbiamo continuare a

nasconderci ? O piuttosto non potremmo cercare di combattere, riunendoci,

discutendo, creando una nostra identita' collettiva capace di avere voce sui

giornali, capace di poter provare che cio' che viene scritto sugli stessi altro

non e' che pura MERDA ?

Perche' non e' possibile riunirsi ? Perche' in Italia e' cosi' difficile

partecipare pubblicamente a conferenze e dibattiti ? Perche' non si crea

qualcosa come gli HoHoCon o i 2600 party ? Perche' non sono possibili confronti

diretti con gente come Fulvio Berghella o Alessandro Pansa ??? (che ben si

guardano dall'entrare in rete, forse SANNO che non reggerebbero il confronto).

Purtroppo dubito che voi tutti siate capace di creare qualcosa di simile, me ne

accorgo dalla collaborazione che ho avuto per stendere queste pagine (cioe' 0).

Bisognerebbe che ognuno di noi si assumesse le proprie responsabilita', che

cominciasse a prendere sul serio cio' che fa, cominciasse a capire e

pianificare non solo come pararsi il culo (criptazione, privacy, ecc. ecc.) ma

anche come muoversi e a chi rivolgersi in caso di problemi.

Giusto : a chi ? ALCEI forse ? Ancora nessuno di noi ha capito che cazzo vuole

fare questa ALCEI. Per ora il continuo scannarsi in quella area piena di

duplicati che e' la ALCEI.ITA ha prodotto solamente l'inkazzarsi dei vertici

Fido (che negano qualsiasi accusa) e ha lasciato che altri stronzi andassero

tranquillamente a proporre i loro aborti di disegni di legge senza che nessuno

potesse fermarli.

Ah, il clientelismo, ah, il potere dei soldi.

E noi ? Ma si, tutti distratti, a cazzeggiare colla cina o meglio con il numero

verde di Video On Line, tutti a metter su' distrattamente siti ftp warez

ballerini, che bello ! E intanto in italia si preparano a farci il culo per

l'ennesima volta, e potremo solamente dire AHI.

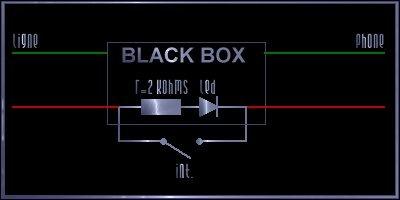

E a proposito di soldi, cosa dire della BOX ? La box in italia, almeno

quella tradizionale, e' morta insieme con la cina. Restano solo dei miseri

e schifosissimi numeri verdi con cui consolarsi in Israele su qualcuna delle

board che ancora resiste, come One Man Crew, The Front, e tante altre.

E adesso (ma e' moda degli ultimi 2 anni ) c'e' anche gente che, in barba

a qualsiasi etica, VENDE "LA BOX" ... invece di tenersela stretta.

Ma andate affanculo, porcoddiddio. E' per colpa di queste vostre CAZZATE

che sistemi come la BOX sono morti. Lamerz !!!

Ragazzi, svegliatevi. E' ora di muoversi. O qui ci si rimbocca le maniche

creando spunti di discussione e proposte concrete, oppure siamo tutti destinati

a mollare il nostro gioco, per diventare anche noi fornitori internet slip ppp

1 ora al giorno 400 mila lire l'anno su una tratta a 19.200 per 48 utenti.

(O in alternativa pagare il Berlusca :(

Che fine ha fatto il gruppo di Decoder ? Siete ancora vivi ??? Come mai non

state seguendo la discussione ? Dove sono gli interventi di Gomma ???? Dove

sono gli "sbattimenti collettivi" ? Dove sono le pubblicazioni di una volta ?

Mettete un po' da parte i vari snowcrash e i nuovi guru della psichedelia, e

provate un po' ad aiutare quella comunita' telematica che ancora crede in voi.

Certo il lavoro e' difficile, ma finche' avremo gente che propone leggi

censorie anziche' proporre un disegno di legge come il Communication Privacy

Act e il Quinto Emendamento, abbiamo il dovere MORALE di combattere con tutti i

nostri mezzi.

Sempre e solo se crediamo in cio' che facciamo, ovviamente.

Da segnalare in questa introduzione il mitico CyberMeeting di Asti al CSA

TORREROSSA, tenutosi il 15-16 Luglio 1995, una nottatona non-stop di risate,

cazzate, divertimento, musica, film e maschere antigas (chi c'era capira' :)

I partecipanti di quella sera ? Zeus, Kyuss, ovviamente io, O'Nero, Virtualcip,

H.P.F.S., la simpaticissima Kase (cui devo delle NUA, ahhahaha! :), Luc Pac,

Marta McKenzie, e tanta altra bella gente che in questo momento la mia testa

di merda non riesce a ricordare. Dico solo che feste come quella ce ne

vorrebbero MOLTE di piu' ! :). Altre notizie nella rubrica N.12 ...

Altra segnalazione : SECTEC IS BACK !!! Sectec ha riaperto per la gioia di

noi tutti. Telnettate "sec.de" ... attenzione perche' e' attiva ad orari

strani come la notte fonda (da noi).

p.s. c'e' una messaggeria che funziona da 1421 : 25950124DVAR, in emulazione

MINITEL. Non sappiamo quanto durera' ... forse poco, visti i precedenti di

messaggerie come Arkimede, che tra perquisizioni Digos e spese astronomiche

(errore gestionale) ha chiuso i battenti, o come la messaggeria Black

Jack (ricordate ?) chiusa dai carabinieri per truffa di MILIARDI e

addirittura, pare, sfruttamento della prostituzione e pornografia con

ragazze dall' Est (Ma su quest'ultima non posso confermare, e' solo una

voce, non ho trovato le agenzie ANSA che parlassero di cio'. Anzi invito

chi ha notizie in proposito a forwardarle IN PGP al mio indirizzo internet

che e' ay146@freenet.hsc.colorado.edu)

Certo che se BJ e' davveri coinvolto in questa storia, siamo felici

dell'arresto da parte delle forze dell'ordine, che dovrebbero beccare i

criminali VERI, e non i ragazzini che giocano colle reti, con i programmi,

con il telefono, senza far male A NESSUNO.

Alla prossima, e occhi aperti ! 8)

p.s. ricordatevi che esiste anche il numero ZERO di TBP ... cercatelo

nelle bbs, se non l'avete : TBP-00.ARJ

p.s.2 Ma lo sapete che DIO E' PORCO ? :) (CONEY)

Dupree's Paradise

---------------------------------------------------------------------------

The Black Page - Numero 1, Settembre 1995 - Indice generale

INDICE DEGLI ARGOMENTI TRATTATI

-------------------------------

In questo numero parleremo di:

------------------------------

[0] Per non dimenticare mai :

La coscienza di un Hacker (by The Mentor)

[1] Combattere la falsa informazione :

Numeri tel. e FAX di REDAZIONI GIORNALISTICHE !

* [2] Sicurezza dei sistemi : crittografia NON spicciola

(cioe' : con questo s'attakkano) (by Dupree's)

* [3] Cellulari : Cavetteria utile e anche qualcos'altro :)

[4] Gestione dei contenziosi 144 - 00 da parte di TELECOM

[5] Anarchia spicciola : per fare casino divertendosi :)

[6] L'angolo TELECOM - a cura di Ice MC / DTC

[7] La pseudocultura della bestemmia oggi (by Phalanx)

[8] La FIDO NOVELAS - Prima puntata ? by UNKNOWN

[9] WWW : L'informazione va usata BENE !

[10] GAIA di Virtualcip

[11] VOL ti amiamo (by O'Nero)

[12] Notizie dalla matrice

[13] STRONZATE IN RETE

* = Articoli tutti o in parte in lingua Inglese.

NEL PROSSIMO NUMERO TROVERETE : (se riusciremo a farlo :)

-------------------------

-------------------------

- Hacking FM : trasmettitori per banda 88-108, lineari

di potenza da 80 W, eccetera, a basso

costo !

- Hacking TV : Trasmissioni VIDEO ??? Si, certo ! :)

- Hacking RADIO : come modificare una comune radio FM

per ricevere CERTI CANALI ! ;)

- HACKING Fido-Nets : come configurare sistemi fake per

fottere le reti in tecnologia Fido :)

... E TANTO ANCORA !!!

p.s. Volete scrivere un articolo ? MANDATECELO e LO PUBBLICHEREMO !!

CERCHIAMO COLLABORATORI !!!!!

--------------------------------------------------------------------

The Black Page - Numero 1, Settembre 1995 - Articolo 0

\/\La coscienza di un Hacker/\/

di

+++The Mentor+++

Scritto l'8 Gennaio 1986

Un altro e' stato preso oggi, e' su tutti i giornali. "Adolescente

arrestato nello scandalo del crimine informatico", "Hacker arrestato

dopo aver tentato di manomettere una banca"...

Maledetti ragazzi. Sono tutti uguali.

Ma avete mai, nelle vostra psicologia da tre soldi e nel vostro

tecnocervello del 1950, guardato oltre gli occhi dell'hacker? Vi

siete mai chiesti cosa lo fa spuntare, quali forze lo condizionano,

cosa ha potuto formarlo?

Io sono un Hacker, entrate nel mio mondo...

Il mio e' un mondo che inizia con la scuola... sono piu'

intelligente della maggior parte degli altri ragazzi, questa merda

che ci insegnano mi annoia...

Dannati sottosviluppati. Sono tutti uguali.

Sono alla scuola superiore. Ho ascoltato insegnanti che

spiegavano per la quindicesima volta come ridurre una frazione. L'ho

capito. "No, Mr. Smith, non ho mostrato il mio lavoro. L'ho nella

mia testa..."

Maledetti ragazzi. Probabilmente l'ha copiato. Sono tutti uguali.

Ho fatto una scoperta oggi. Ho trovato un computer. Aspetta un

secondo, e' forte. Fa quello che voglio. Se fa un errore, e' perche'

ho combinato un guaio. Non perche' non gli piaccio...

O perche' ha paura di me...

O pensa che io sia un culo intelligente...

O non gli piace insegnare e non dovrebbe essere qui...

Dannati ragazzi. Tutto quello che fa e' far funzionare i giochi.

Sono tutti uguali.

E poi e' successo... si e' aperta una porta su un mondo...

correndo sulle linee del telefono come l'eroina nelle vene di un

drogato, un impulso elettronico viene spedito, cerco un rifugio

dalle incompetenze quotidiane... trovo una BBS.

"E' qui... qui e' dove io sono..."

Conosco tutti qui... anche se non li ho mai incontrati, non ho mai

parlato con loro, e forse non li sentiro' piu'... Vi conosco tutti...

Dannati Ragazzi. Ancora attaccato alla linea telefonica. Sono

tutti uguali.

Puoi scommetterci il culo che siamo tutti uguali... Siamo stati

bambini nutriti con un cucchiaio a scuola quando noi desideravamo

ardentemente una bistecca... i pezzi di carne che avete lasciato

cadere erano pre-masticati e senza sapore. Siamo stati dominati da

sadici, o ignorati dagli apatici. I pochi che avevavo qualcosa da

insegnarci ci hanno visto come alunni volenterosi, ma questi pochi

sono come gocce d'acqua in deserto.

Questo ora e' il nostro mondo... il mondo dell'elettrone e del

commutatore, la bellezza del baud. Noi facciamo uso di un servizio

che esiste gia' senza pagare per quello che potrebbe essere a buon

prezzo se non fosse gestito da avidi profittatori, e voi ci chiamate

criminali. Noi esploriamo... e voi ci chiamate criminali. Noi

cerchiamo la conoscenza... e voi ci chiamate criminali. Noi

esistiamo senza colore della pelle, senza nazionalita', senza

pregiudizi religiosi... e voi ci chiamate criminali. Voi costruite

bombe atomiche, voi fate la guerra, voi uccidete, spergiurate, e ci

mentite e tentate di farci credere che e' per il nostro bene, eppure

siamo noi i criminali.

Si, sono un criminale. Il mio crimine e' la curiosita'. Il mio

crimine e' quello di giudicare la gente in base a quello che pensa e

dice, non per come appare. La mia colpa e' quella di essere piu'

furbo di voi e, per questo, non potrete perdonarmi.

Io sono un hacker, e questo e' il mio manifesto. Voi potete

fermare questo individuo, ma non potete fermarci tutti... dopotutto,

siamo tutti uguali.

+++The Mentor+++

[Questo toccante pugno di bytes e' stato da noi ripubblicato perche'

ci andava di fare cosi'. L'originale viene da un vecchio numero di

Phrack Magazine, ed e' in Inglese. Questa traduzione invece e' circolata

nella rete Cybernet un po' di tempo fa. :) ]

----------------------------------------------------------------------

The Black Page - Numero 1, Settembre 1995 - Articolo 1

--------------------------------

COMBATTERE LA FALSA INFORMAZIONE

--------------------------------

ELENCO DI NUMERI DI TELEFONO DI REDAZIONI GIORNALISTICHE E PUBBLICAZIONI

VARIE, UTILI PER PROTESTARE VIA TEL. o FAX CONTRO LA FALSA INFORMAZIONE

SPECIE IN RELAZIONE A PROBLEMATICHE DI HACKING O PIRATERIA

AZIENDA POSIZIONE FAX EMAIL

Adn Kronos Direttore Italia 06/3218052

Adn Kronos Redazione 02/784304

ANSA Capo servizio Italia 06/6774294

ANSA Redattore scientifico 06/6774497

ANSA Scienza 02/76087501

ANSA Economia 02/76007501

ANSA Direttore Italia 06/6791472

ANSA Capo servizio 02/76087501

ANSA Economia resp. 02/76087501

ANSA Scienza Roma Italia 06/6791472

Agenzia ASCA Economia resp. 02/55190487

Agenzia ASCA Direttore Italia

Agenzia Italia Economia Italia 06/841672

Agenzia Italia Scienza tecnologia 06/8413793

Agenzia Italia Collaboratore 02/52033330

Agenzia Italia Direttore Italia 06/8436366

Agenzia Italia Redattore 02/52033330

Agenzia Italia Redazione 02/52033330

AssociatedPress Direttore 02/76002626

Corriere della Sera Scienza resp. 02/6599196

Corriere della Sera Cultura 02/29009668

Corriere della Sera 02/29009668

Corriere della Sera Vice direttore 02/29002847

Corriere della Sera Vicecapo ec. 02/29009668

Corriere della Sera Informatica 02/29002847

Corriere della Sera Economia resp. 02/29009668

Corriere della Sera Direttore 02/6599196

Corriere della Sera Cronaca 02/29009668

Corriere della Sera Cultura resp. 02/6398936

Giornale di Sicilia Direttore 091/283233

Il Gazzettino pol.Italia 041/665386

Il Gazzettino Direttore Italia 041/665386

Il Gazzettino Vice direttore 041/665386

Il Giornale Capored. cultura 02/72023880

Il Giornale Cultura 02/72023880

Il Giornale Direttore 02/72023880

Il Giornale Caposerv. economia 02/72023880

Il Giornale 02/72023880

Il Giornale Cronaca 02/72023880

Il Giornale Economia resp. 02/72023880

Il Giorno Caporedattore 02/76006656

Il Giorno Direttore 02/76006656

Il Giorno Economia resp. 02/76006656

Il Lavoro Direttore Italia

Il Manifesto Redattore Italia 010/687191 f.carlini@agora.stm.it

Il Mattino Direttore Italia 081/2451546

Il Messaggero Direttore Italia 06/4720300

Il Messaggero Caporedazione 02/26861555

Il Piccolo Direttore Italia 040/773361

Il Resto del Carlino Direttore 051/6570020

Il Sole 24 Ore Caposervizio 02/3103282

Il Sole 24 Ore Informatica 02/317519

Il Sole 24 Ore Informatica resp. 02/312055

Il Sole 24 Ore Direttore 02/312055

Il Sole 24 Ore Capored. centr. 02/312055

Il Sole 24 Ore Vice caposerv. 02/3103673

Il Sole 24 Ore Informatica 02/312055

Il Sole 24 Ore Cultura 02/312055

Il Sole 24 Ore Cultura resp. 02/312055

Il Tempo Direttore Italia 06/6758869

Info-Press Direttore 02/4987901

Italpress Direttore Italia 091/329462

L'Unita' Cultura 02/6772245

L'Unita' Direttore MI 02/6772245

L'Unita' Direttore 02/6772245 mc1647@mclink.it

Gazzetta del Mezzogiorno Direttore 080/270488

La Nazione Direttore Italia 055/6813851

La Repubblica Caposervizio 02/48098236

La Repubblica Caporedattore 02/48098200

La Repubblica Redattore econom.

La Repubblica Inviato 06/4456811

La Repubblica Direttore Italia

La Stampa Cultura 02/76020713

La Stampa Scienza resp. Italia 011/655306

La Stampa Direttore Italia 011/655306

La Stampa sist. informativi 011/6639053

La Stampa Scienza Italia 011/6502983

La Stampa 02/2810044

La Stampa Corrispondente 02/790713

Omniapress Direttore 02/784070

Paese Sera Direttore Italia 06/4074718

Radiocor Caporedattore 02/8579283

Radiocor Redazione 02/8579283

Radiocor Direttore 02/8579283

Reuters Caposerv. Economia 02/66101502

Bit / PC Magazine area Graphics/ MM 02/66034238

Chip Redattore 02/6127620

Chip Redattore 02/6127620

Computer World Direttore 02/58011670

Gr. Editoriale Jackson Periodici 02/66034270

Gr. Editoriale JCE 02/6127620

Gr. Editoriale JCE Direttore 02/6127620

Internet Magazine .Net Direttore 02/66715171

Italia On Line 02/48201121

Le Scienze Vice direttore 02/6552908

MacWorld Italia Redattore 02/58013422

Micro & Personal Computer Redattore 06/86899711

Pc Magazine Direttore 02/66034238 smg@iol.it

Pc Magazine Capo redattore 02/66034238

Pc Professionale Direttore 02/75423247

Pc Professionale Caporedattore 02/75423247

Pc Week Direttore 02/75422548

Pc Week Redattore 02/75422548

Pc World Italia Redattore 02/58013422

Sistemi e Impresa Direttore 02/5455644

Virtual Direttore 02/4982098 stefania@virtual.inet.it

Zerouno 02/75423087

Zerouno Direttore 02/75423087

Zerouno 02/75423087

Linea Edp 02/66984822

Internet News 02/57607230

L'Indipendente 02/33025291

Circolo della Stampa 02/76009034

Circolo della Stampa 02/76009034

I Siciliani 095/432953

I Siciliani, Fax 095/434223

I Siciliani Redazione i.siciliani@peacelink.it

Avvenimenti avvenimenti@citinv.it

I Siciliani Direttore r.orioles@peacelink.it

L'Unita' a.marrone@peacelink.it

Avvenimenti s.auletta@peacelink.it

I Siciliani i.siciliani@peacelink.it

Sottovoce g.neri@peacelink.it

MIR mir@peacelink.it

Guerre & Pace g&p@peacelink.it

Giornale della Natura gdn@peacelink.it

Panorama a.roveri@agora.stm.it

Panorama Capo serv. s.boeri@agora.stm.it

Neural a.ludovico@agora.stm.it

Panorama anna.masera@inet.it

By the Wire btw@audipress.inet.it

Decoder decoder@stinch0.csmtbo.mi.cnr.it

Manifesto redazione@manifesto.mir.it

Tempo Reale redazione@temporeale.iunet.it

Virtual virtual@relay1.iunet.it

Italia Radio ccataldi@nexus.it

Rivista Internazionale r.internazionale@agora.stm.it

[Numeri trovati su Agora' Telematica, e ripubblicati per il

bene comune. Se conoscete altri numeri telefonici, siete

pregati di segnalarli all'indirizzo Email della nostra

redazione telematica : ay146@freenet.hsc.colorado.edu]

-----------------------------------------------------------------

The Black Page - Numero 1, Settembre 1995 - Articolo 2

Sicurezza dei sistemi : Crittografia PIU' CHE SPICCIOLA

--------------------------

COME PARARSI IL CULO

--------------------------

By Dupree's Paradise

----------------------------------------------------------

Uno dei problemi che noi hackers viviamo ultimamente e' quello

di pararsi il culo da eventuali situazioni fastidiose. Situazioni che

potrebbero veder compromesso il nostro diritto alla privacy cosi' come

il nostro beneamato culo, cosi' semplice da sfondare a causa degli

ormai frequenti sequestri cui siamo abituati dalla incompetenza totale

delle forze dell'ordine, o dall'incivile modo di operare della GdF, o

della ottusa applicazione delle leggi da parte di ....

Giusto per farvi capire qualcosa in piu' ecco la traduzione di un

testo di Phil Zimmerman, l'autore del PGP, tradotto in italiano :

Perche' vi serve il PGP?

========================

E' personale. E' privato. E non e' affare di nessuno se non vostro.

Potreste pianificare una campagna politica, discutere delle vostre

tasse, o avere una relazione illecita. O potreste fare qualcosa che

voi pensate che non dovrebbe essere illegale, ma lo e'. Qualsiasi

cosa sia, non volete che nessun altro legga la vostra posta

elettronica (E-mail) privata o i vostri documenti riservati. Non c'e'

niente di male nell'asserire il vostro diritto alla privacy.

La privacy e' Apple Pie quanto la Costituzione.

Forse pensate che la vostra E-mail sia abbstanza legittima da rendere

superflua la cifratura. Se siete veramente cittadini rispettosi delle

leggi e con nulla da nascondere, perche' allora non mandate sempre la

vostra posta cartacea su cartolina? Perche' non sottomettersi ai test

farmacologici a richiesta? Perche' ci dev'essere bisogno di un mandato

perche' la polizia vi possa perquisire casa? State cercando di

nascondere qualcosa? Dovete essere dei sovversivi o dei trafficanti di

farmaci illegali se nascondete la vostra posta dentro alle buste.

O forse dei pazzoidi paranoici. I cittadini rispettosi delle leggi

hanno bisogno di cifrare la posta elettronica?

E se tutti credessero che i cittadini rispettosi delle leggi

dovrebbero usare le cartoline per la posta? Se qualche anima

coraggiosa provasse ad asserire il suo diritto alla privacy usando

una busta per la sua posta, sarebbe sospetto.

Forse le autorita' aprirebbero la sua posta per vedere cosa nasconde.

Fortunatamente non viviamo in quel tipo di mondo, perche' tutti

proteggono la loro posta con le buste. C'e' della sicurezza nei numeri.

Analogamente, non sarebbe male se tutti di routine usassero il

cifraggio per la loro posta elettronica, innocente o meno, cosicche'

nessuno attirerebbe sospetti asserendo il suo diritto alla privacy

con il cifraggio. Pensatela come una forma di solidarieta'.

Oggi, se il governo vuole violare la privacy dei normali cittadini,

deve metterci una certa quantita' di spesa e di lavoro per

intercettare la posta privata e aprirla col vapore e leggerla, e

intercettare ed eventualmente trascrivere conversazioni telefoniche

a voce. Questo tipo di monitoraggio basato su una buona quantita' di

lavoro non e' pratico su larga scala. Viene fatto solo in casi

importanti quando sembra che ne valga la pena.

Un numero sempre maggiore delle nostre comunicazioni private passano

da canali elettronici. La posta elettronica rimpiazzera' gradualmente

la posta cartacea. I messaggi E-mail sono semplicemente troppo facili

da intercettare e da controllare per parole chiave interessanti.

Questo puo' essere fatto facilmente, di routine, automaticamente e in

modo invisibile su grande scala dalla NSA.

[National Security Agency, n.d.t.]

Ci muoviamo verso un futuro in cui le nazioni saranno intersecate da

reti a fibre ottiche di grande capacita' che connetteranno i nostri

sempre piu' onnipresenti personal computer. Forse il governo proteggera'

la nostra E-mail con dei protocolli di cifratura progettati dal governo

stesso. Probabilmente la maggior parte della gente avra' fiducia in

cio'. Ma forse altra gente preferira' le proprie misure di protezione.

--- * ---

La proposta di legge al Senato 266, una proposta anti-crimine omnibus,

aveva seppellita al suo interno una misura preoccupante. Se questa

risoluzione non vincolante fosse diventata legge, avrebbe obbligato i

produttori di attrezzature per le comunicazioni riservate a inserire

delle speciali backdoor nei loro prodotti cosicche' il governo potesse

leggere i messaggi cifrati di chiunque. Dice: "E' idea del Congresso

che i fornitori di servizi di comunicazione elettronica e i produttori

di attrezzature per i servizi di comunicazione elettronica assicurino

che i sistemi di comunicazione permettano al governo di ottenere il

contenuto in testo leggibile di voce, dati, e altre comunicazioni

quando autorizzati dalla legge." Questa misura e' stata sconfitta dopo

rigorose proteste di gruppi industriali e di liberta' civili. Ma il

governo ha da allora introdotto altre leggi preoccupanti per arrivare

a obbiettivi simili.

Se la privacy viene messa fuori legge, solo i fuorilegge avranno la

privacy. I servizi segreti hanno accesso a della buona tecnologia di

cifgraggio. Anche i grossi trafficanti di armi e di farmaci. E anche

i titolari di appalti della difesa, le compagnie petrolifere e i

giganti corporativi. Ma la gente normale e le organizzazioni politiche

spontanee perlopiu' non hanno mai avuto accesso a una tecnologia di

cifraggio a chiave pubblica di "livello militare" che si possano

permettere. Finora.

IL PGP permette alla gente di prendere la privacy nelle loro mani.

C'e' una crescente necessita' sociale per questo.

Ecco perche' l'ho scritto.

(P. Zimmermann)

Ad ogni modo, ora vi snocciolero' una serie di consigli e trukketti

per "difendervi" da spiacevoli situazioni, come sequestri, amici guardoni,

sysop FIDONET che leggono la vostra posta :D, o simili ...

La Ricetta del CryptoPunk Autarchico

------------------------------------

Ingredienti :

-------------

- Un Hard Disk con dati compromettenti o, piu' in generale,

da mantenere riservati :)

- 4DOS versione 5.0 o superiori

- Pretty Good Privacy ver.2.3a, preferibilmente i sorgenti

del programma (PGP23A.ZIP)

- Secure File System V.110 o superiori (SFS110.ZIP in varie BBS)

- Utility per formattare i dischi con formati strani (2M, 800, ecc.)

consigliata : 2M

- Caffe' (preferibilmente a litri)

- Sigarette (marche pazzesche : Futura, Nazionali esportazione,

consigliate : Winston)

Supponiamo di trovarci in una condizione di base : Un computer con un floppy

e un Hard Disk contenente diversi files sul cui contenuto non stiamo ora a

sindacare. Supponiamo ora che, vista l'attuale tendenza ideologica assunta

dal sistema in cui viviamo, si renda evidente la necessita' di proteggere il

contenuto dei nostri dati da occhi indiscreti.

Procurati gli ingredienti sopracitati + un compilatore per i sorgenti di

PGP 2.3a, disponiamoli tutti in bella mostra sulla scrivania, e attuiamo una

pausa di raccoglimento accendendo una bella Winston, e andando a preparare un

caffe'.

Dopo aver ASSORBITO il caffe' con la dovuta contemplazione, prendiamo il

PGP ed installiamolo sul nostro sistema. Come ? Presto detto.

(NOTA : SI PRESUPPONE CHE SAPPIATE USARE PGP : PER EVENTUALI CHIARIMENTI

ANDATE A STUDIARE LA DOCUMENTAZIONE DEL PGP STESSO)

(NOTA 2 : SI PRESUPPONE CHE VOI USIATE IL 4DOS, CHE E' UN SOSTITUTO DEL

COMMAND.COM MOLTO UTILE, CHE PERMETTE DI FARE UN SACCO DI COSE.

ALCUNE COSE CHE SEGUONO POSSONO ESSERE REALIZZATE SOLO CON 4DOS,

COME AD ESEMPIO GLI ALIAS. SE NON L'AVETE, INSTALLATELO, SE NON

VOLETE USARLO, AL POSTO DEGLI ALIAS CREATE DEI PICCOLI FILE BATCH

MA DORMIRETE PER SEMPRE COL RIMORSO DI ESSERE DEI VERI LAMERS ! :)

1) Installare PGP su una directory del vostro Hard Disk. Dopo averlo

installato, create le vostre chiavi, configuratelo a dovere, insomma

fate tutto cio' che dovete fare. Ad esempio installate il PGP su

C:\PGP. Se avete i sorgenti di PGP compilateli da voi : ovviamente dovete

capire qualcosa di C per controllare che il programma non sia stato

manipolato da CIA, FBI, Berluskoni, Digos o altri :)

2) A questo punto prendete i seguenti files dalla directory C:\PGP :

SECRING.PGP

PUBRING.PGP

CONFIG.TXT

LANGUAGE.TXT

RANDSEED.BIN

Copiateli su un dischetto e CANCELLATELI DALL'HARD DISK, possibilmente

SOVRASCRIVENDOLI !!!!!!! DISTRUGGETELI e mantenete la loro copia

SOLAMENTE SUL DISCHETTO !!! Copiateli ad esempio su A:\

3) Fate una copia del dischetto e mettetela da parte. (Basta un vile

comando DISKCOPY ma se volete fare gli sperti usate XC o VENUS o

quella merda di VGACOPY)

4) Installare un RAMDISK nel vostro sistema. Ad esempio creare un disco

virtuale da 400 K chiamato F:, utilizzando "RAMDISK" di DOS (vedere

documentazione). Per Ramdisk consigliamo il programma SRD, che e'

un Resizeable Ram Disk, cioe' con un semplice comando permette di

modificare la dimensione dello stesso.

5) Assumendo che il RAMDISK sia F:\ e che i files di PGP precedentemente

copiati si trovino su A: modificare l' AUTOEXEC.BAT inserendovi cio'

che segue :

-----------------------------------------------cut here

copy A:\secring.pgp f:\ /q

copy A:\pubring.pgp f:\ /q

copy A:\config.txt f:\ /q

copy A:\language.txt f:\ /q

copy A:\randseed.bin f:\ /q

Set PGPPATH=f:\

Set TZ=GMT-1

-----------------------------------------------cut here

6) Create i seguenti ALIAS di 4DOS :

upgp=echo Togliere la protezione in scrittura su a:^

pause^

copy f:\secring.pgp a:\^

copy f:\pubring.pgp a:\^

copy f:\pubring.pgp e:\^

del f:\pubring.bak /q

pgp=set PGPPATH=F:\^

Set TZ=GMT-1^

c:\pgp\pgp.exe %1 %2 %3 %4 %5 %6 %7^

Set PGPPATH=^

Set TZ=^

if exist f:\pubring.bak call upgp

7) Creare i seguenti file BATCH :

------------- CR.BAT --------------------------------------

@echo off

cls

echo Criptazione di un FILE BINARIO CON PGP 2.3a

echo ÿ

echo Uso : CR [nomefile] [utente] [parametri eventuali]

Set PGPPATH=f:\

Set TZ=GMT-1

C:\pgp\pgp.exe -e +armor=off %1 %2 -o c:\temptemp

If errorlevel 1 Goto ERROR

copy c:\temptemp %1 /q

del c:\temptemp /q

Set PGPPATH=

Set TZ=

echo Ora il file "%1" e' CRIPTATO e rinominato come l'originale !

echo Usa : DEC [nomefilecrittato] per decrittare il file .pgp prodotto ...

Goto END

:ERROR

Echo ERRORE !!!

:END

-------------end of CR.BAT------------------------------

... e anche ...

-------------DEC.BAT------------------------------------

@echo off

echo DEcriptazione di un FILE PGP 2.3a

echo ÿ

echo Uso : DEC [nomefile]

Set PGPPATH=f:\

Set TZ=GMT-1

c:\pgp\pgp.exe %1 -o c:\temptemp

if errorlevel 1 goto ERROR

copy c:\temptemp %1 /q

del c:\temptemp /q

Set PGPPATH=

Set TZ=

echo File decrittato con successo !

Goto END

:ERROR

Echo ERRORE !!!

:END

----end of DEC.BAT----------------------------------

Mettete questi file BATCH in una directory cui sia assegnato il PATH, in

modo che possiate lanciarli da ovunque. E' buona norma nella gestione di

un sistema veramente K00l avere una directory C:\BATCH dove mettere tutte

le procedure Batch di uso comune, quindi anche queste. :)

A questo punto avrete un disco chiave contenente il PGP.

Al BOOT del sistema il computer cerchera' di leggere i dati del vostro

PGP e li copiera' su un disco RAM. Cio' vuol dire che sul vostro Hard

Disk voi non avrete mai la vostra key segreta, ne' le chiavi pubbliche,

e senza dischetto il vostro computer non potra' usare il PGP.

L'Alias PGP automaticamente settera' il PGPPATH verso F: quindi

le chiavi e i files di configurazione del vostro PGP verranno cercati

li', sul RAM DISK.

Se effettuerete cambiamenti nelle key pubbliche, ad esempio aggiungendo

al vs keyring la chiave di qualcuno, l'alias verifichera' la presenza

del PUBRING.BAK e chiamera' automaticamente "UPGP" che effettua l'UPDATE

su dischetto del keyring modificato.

I programmini CR e DEC sono molto utili.

Volete crittare la vostra agenda telefonica ?

Ad esempio se voi vi chiamate Kriminal e lavorate al Network

Control dell' European Space Agency, e avete un file chiamato

NUMERI.TXT che contiene tutti i numeri di telefono dei vostri

amici War3z-D00Dz-Kardz-K0d3rz-R3z3ll3rs, allora date semplicemente

il comando :

CR Numeri.txt Kriminal

e il file Numeri.txt verra' cosi' criptato per l'utente Kriminal,

cioe' voi. Il PGP vi chiedera' la password, e tutto e' fatto. Cio'

vale anche per software, per pacchettoni ZIP, ARJ, RAR, GIF, insomma

tutto quello che volete.

Per decrittare il file bastera' dare :

DEC Numeri.txt

Il PGP controllera' se voi siete "Kriminal" (Cioe' se avete la Secret

Key "Kriminal" nel vostro keyring) e successivamente vi chiedera' la

password della vostra key, per decriptare il file.

Piu' semplice di cosi' si muore ! :)

Ovviamente cosa succede in caso di controllo ? Potete benissimo nascondere

il dischetto. Potete occultarlo, scaraventarlo fuori dalla finestra il piu'

lontano possibile, potete dargli fuoco, potete romperlo in 2. E per questo e'

bene avere SEMPRE una copia del dischetto da dare a una persona fidata, e

possibilmente che non c'entri nulla con l'informatica : non so, una vostra

zia, una cugina che ogni tanto vi scopate, un amico (che ogni tanto vi scopa),

insomma fatevi una copia e nascondetela LONTANO DA CASA !!!! (in modo che

una ricerca minuziosa non faccia spuntare fuori la vostra secret key).

Quando si spegne il computer, ovviamente sparisce il RAM DISK con tutte

le kiavi, segrete, pubbliche, e buonanotte a gesu' cristo ! :) Ovviamente

basta distruggere oppure occultare il dischetto per eliminare la possibilita'

di decriptare i files. (Questo viene costantemente detto e stradetto nel

manuale d'uso del PGP di Phil Zimmerman, di cui consiglio caldamente

l'uso).

Se proprio volete essere K00L, allora potete crearvi degli alias, ad esempio

per l'agenda telefonica di Kriminal che si trovasse su C:\NUMERI.TXT :

ALIAS @@ALT-A=DEC c:\numeri.txt^qedit c:\numeri.txt^cr c:\numeri.txt kriminal

Il PGP puo' ovviamente essere usato non solo per i files ma anche per la

posta. Ad esempio puo' essere inserito facilmente nel programma di posta

offline GoldEd che molti conoscono, come segnala l'autore stesso :

----------------------------------------------------------------------

GoldED and PGP. Rev:931218

----------------------------------------------------------------------

This document describes how you can install PGP in your GoldED setup.

The examples assume that you have PGP 2.3 or higher installed in the

directory C:\PGP.

Add the following to your GOLDED.CFG:

--- Cut ---

IF DOS

EXTERNUTIL 1 c:\pgp\pgp.exe +force -sa @file "@dname" "@oname" -u

"@oname" -o @file

EXTERNUTIL 2 c:\pgp\pgp.exe +force -ea @file "@dname" "@oname" -o

@file

EXTERNUTIL 3 c:\pgp\pgp.exe +force @file -o @file

ELSEIF OS/2

EXTERNUTIL 1 c:\pgp\pgp2.exe +force -sa @file "@dname" "@oname" -u

"@oname" -o @file

EXTERNUTIL 2 c:\pgp\pgp2.exe +force -ea @file "@dname" "@oname" -o

@file

EXTERNUTIL 3 c:\pgp\pgp2.exe +force @file -o @file

ENDIF

EDITSAVEMENU Yes

EDITSAVEUTIL 1 "S PGP Sign the msg"

EDITSAVEUTIL 2 "E PGP Encrypt the msg"

EDITSAVEUTIL 3 "D PGP Decrypt the msg"

--- Cut ---

NOTE: The configuration lines for utilities 1 and 2 were split in two

due to the document margin. They must of course be on one line

in the actual GOLDED.CFG.

Add the following to your GOLDKEYS.CFG:

--- Cut ---

F11 ExternUtil01 ; Sign

F12 ExternUtil02 ; Encrypt

^F11 ExternUtil03 ; Decrypt

--- Cut ---

You need to have KEYBEXT Yes in GOLDED.CFG if you want to use the

F11/F12 keys. You can of course assign other keys, just make sure they

don't clash with already defined keys.

Both the signature and encryption PGP commandlines are set up for

multiple recipients, the TO: name and your own FROM: name. Otherwise

you would not be able to decrypt your own msgs, and that could get a

bit unpractical ;-)

HOW TO USE IT:

To sign or encrypt a msg, simply select the appropriate menu item in

the save menu. Another method is described below.

To decrypt an encrypted msg, Hit Ctrl-F11 while viewing the msg in the

reader. After decryption, you can write the msg to disk/printer, reply

to it, copy it, etc. The decrypted text will revert as soon as you

move away from the msg, or after you perform any operation on it. To

make a decrypted msg permanent (saved to disk in decrypted form), use

the Change Msg command after decryption and then save the msg

immediately, or use the copy function if you want to keep the original

untouched..

One thing to be aware of, is that the encrypted msg text does NOT

contain kludges if it was encrypted from the EDITSAVEMENU. If you make

such a text permanent, you would loose the kludges. Currently the only

way to keep kludges in the encrypted text is to encrypt it "manually"

after saving it, using F11, Change Msg, save immediately. If you do it

this way, you should be careful in a multitask/network environment,

where a mail scanner could scan out the unencrypted msg before you get

a chance to encrypt it... I hope to fix this problem in a future

release.

Enjoy!

Odinn Sorensen

----------------------------------------------------------------------

Per ambienti come il Bluewave esiste il PGPBLUE.ZIP che e' una shell

automatica che permette, da Bluewave, di criptare e/o decriptare la

posta. :)

----------------------------------------------------------------------

>>>>> Adesso prima di continuare con SFS, e' l'ora del secondo caffe',

>>>>> intercalato tra 2 buone winston : una prima e una dopo. :)

----------------------------------------------------------------------

SFS, Secure File System : e' un programma che si spiega da solo.

Un solo device driver permette di creare sul vostro computer un

file system totalmente criptato con algoritmo simile al DES. Non per

niente il suo creatore e' un amico di Philip Zimmermann! :)

Peter C.Guntmann quota cosi' queste frasi nel suo DOC :

-----------------tratto dal DOC di SFS110.ZIP------------------------------

"The right to privacy... is the most comprehensive of rights and the

right most valued by civilized man"

- Justice Louis Brandeis, US Supreme Court, 1928

There are two main areas in which privacy protection of data is required:

- Protection of bulk data stored on disk or tape.

- Protection of messages sent to others.

SFS is intended to solve the problem of protecting bulk data stored on disk.

The protection of electronic messages is best solved by software packages such

as PGP (available on sites the world over) or various implementations of PEM

(currently available mainly in the US, although non-US versions are beginning

to appear).

SFS has the following features:

- The current implementation runs as a standard DOS device driver, and

therefore works with both plain MSDOS or DRDOS as well as other

software such as Windows, QEMM, Share, disk cacheing software, Stacker,

JAM, and so on.

- Up to five encrypted volumes can be accessed at any one time, chosen

from a selection of as many volumes as there is storage for.

- Volumes can be quickly unmounted with a user-defined hotkey, or

automatically unmounted after a certain amount of time. They can also

be converted back to unencrypted volumes or have their contents

destroyed if required.

- The software contains various stealth features to minimise the

possibility of other programs monitoring or altering its operation.

- The encryption algorithms used have been selected to be free from any

patent restrictions, and the software itself is not covered by US

export restrictions as it was developed entirely outside the US

(although once a copy is sent into the US it can't be re-exported).

- SFS complies with a number of national and international data

encryption standards, among them ANSI X3.106, ANSI X9.30 Part 2,

Federal Information Processing Standard (FIPS) 180, Australian

Standard 2805.5.2, ISO 10116:1991 and ISO 10126-2:1991, and is on

nodding terms with several other relevant standards.

- The documentation includes fairly in-depth analyses of various security

aspects of the software, as well as complete design and programming

details necessary to both create SFS-compatible software and to verify

the algorithms used in SFS.

- The encryption system provides reasonable performance. One tester has

reported a throughput of 250 K/s for the basic version of SFS, and 260

K/s for the 486+ version on his 486 system, when copying a file with

the DOS copy command from one location on an SFS volume to another.

Throughput on a vanilla 386 system was reported at around 160 K/s.

- Direct access to IDE and SCSI drives is available for better

performance and for drives which aren't normally accessible to DOS (for

example systems with more than 2 hard drives).

Although the use of DOS is described throughout this document, SFS is not

limited to any particular operating environment, and can be used to contain

virtually any type of filesystem. In the future an SFS driver for OS/2 HPFS

filesystems may be developed, and there have been discussions on creating a

Linux SFS driver for Unix machines. A 68000 version of SFS is also reported to

be under development.

---------------------fine del doc----------------------------------------------

L'installazione di SFS e' abbastanza semplice : non voglio ora scrivere qui

un trattato di come fare, consiglio solamente di leggere il DOC allegato

al programma, che e' chiarissimo. In poche parole c'e' un driver, che si

chiama SFS486.SYS (per chi ha un 486, se no e' SFS.SYS), che si installa

nel Config.Sys.

IO CONSIGLIO DI COPIARE IL DRIVER SU DISCHETTO E DI METTERE NEL CONFIG.SYS

SEMPLICEMENTE : DEVICE=A:\SFS.SYS

Cosicche' un eventuale controllo non trovera' questo driver, perche' su

dischetto, facile da far sparire :)

Dopo aver rebootato, il computer carichera' il driver. A questo punto c'e'

il comando MAKESFS che permette di creare un filesystem criptato.

PARENTESI : CONSIGLIO !!!

-------------------------

NON tenete un hard disk con UNA SOLA PARTIZIONE. CREATE PIU' PARTIZIONI.

Ad esempio su un hard disk da 540 mega, create 3 partizioni dos, 2 da 200

e una da 140. Cio' per vari motivi :

- Una partizione da 540 mega ha dei "Cluster" da 8K l'uno, il che equivale

ad aumentare lo spreco di bytes sull'hard disk per files piccoli, mentre

su una partizione da 120Mega un cluster e' di soli 2K. Ad esempio :

un normale autoexec.bat e' lungo di solito 1K, su disco occupa UN CLUSTER,

cioe' occupa 8K su un hd da 540 formattato ad una partizione, e okkupa

solo 2K su un hd formattato in partizioni < di 120 Megz. Ok ? :)

- Conviene tenere una partizione di BOOT, pulita (in tutti i sensi) e poi

andare a fare le porcate con SFS su ALTRE partizioni, anche perche' SFS

NON FUNZIONA sulla partizione di BOOT, quindi se avete l' Hard Disk

formattato con una sola partizione, vi attakkate al cazzo. :)

TORNIAMO A NOI :

----------------

Ora dobbiamo creare la partizione criptata, cioe' dobbiamo criptare una

partizione che gia' esiste sull' HD. Cio' e' fattibile con il comando

MKSFS "vol=nomedeldiscocriptato" X:

dove X: e' la partizione da crittare e il nomedeldiscocriptato e' il

nome-del-disco-criptato. Ad esempio, se voglio CRITTARE il mio drive D:

faccio :

MKSFS "vol=fanculo" D:

e SFS lo criptera'. Chiedera' una bella password tra 10 e 100 caratteri,

impieghera' qualche minuto a criptare tutta la partizione, che da quel

momento, senza apposito driver, apparira' a chiunque come PURA MERDA,

nemmeno FDISK riuscira' a vederla, e se l'andrete a scoppolare con le

Norton Utility, vedrete solamente settori pieni di merdate.

ATTENZIONE : LA CRIPTAZIONE GENERERA' UN CODICE CHE VI VERRA' MOSTRATO :

PRENDETENE NOTA perche' serve per "MONTARE" la partizione.

Se la schermata col numeretto vi scappa via, don't worry,

nella directory di SFS (o in quella dove avete lanciato

MKSFS, non ricordo) troverete il file "MOUNT.TXT" con il

numeretto desiderato. In ogni caso, tramite il comando

CHSFS (Check SFS) potrete visualizzare i dati della

partizione criptata, tra cui il numeretto, che non e' una

password ma semplicemente un identificativo della partizione.

Ora, per accedere al nostro filesystem criptato, si deve usare il

comando MOUNTSFS, cosi' :

MOUNTSFS vol=fanculo

Lui chiedera' la password e ci dara' immediato accesso.

ATTENZIONE : IMMEDIATO !

Il driver fa' in tempo reale la criptazione e la decriptazione di qualsiasi

accesso al disco. Cioe' se voi salvate un file lui automaticamente va a

criptare i settori corrispondenti, se dovete leggere li decripta. Tutto in

modo trasparente e compatibile con QUALSIASI APPLICAZIONE da me provata, e

vi giuro che di stronzate nel mio computer ce ne carico tante, ma tante ! :)

Ora potete anche configurare il caricamento del DRIVER in modo che all'atto

del suo caricamento automaticamente vi MONTI la partizione ... ovviamente se

manca il dischetto col driver, non verra' montato un bel niente :)

Ecco come fare, tratto dal DOC :

The SFS device driver SFS.SYS or SFS486.SYS can be loaded in the usual manner

by specifying it in the CONFIG.SYS file:

DEVICE=[drive][path]SFS.SYS [SILENT] [UNITS=n] [NOXMS] [PROMPT=xxxx]

[READONLY] [READWRITE] [FIXED] [REMOVABLE]

[ECHO] [FAST=n] [HOTKEY=xxxx] [TIMEOUT=nn]

[MOUNT=nnnn]

It can also be loaded high under those versions of DOS which support this with:

DEVICEHIGH=[drive][path]SFS.SYS [SILENT] [UNITS=n] [NOXMS] [PROMPT=xxxx]

[READONLY] [READWRITE] [FIXED] [REMOVABLE]

[ECHO] [FAST=n] [HOTKEY=xxxx] [TIMEOUT=nn]

[MOUNT=nnnn]

The SFS486.SYS driver is loaded the same way. This driver contains code for

'486 and higher processors, and is slightly smaller and a few percent faster

than the equivalent '386 version.

Per il nostro filesystem dell'esempio, la riga del Config.Sys

potrebbe essere la seguente :

devicehigh=a:\sfs486.sys silent prompt="\n\nEnter Password:" mount=04991782

(assumendo che il numeretto di Mount sia quello li' :), ovviamente al posto

di Enter Password possiamo mettere quel che ci pare : per dettagli andatevi

a studiare la documentazione di SFS : non ve ne pentirete !!! :)

Ora abbiamo anche un bel filesystem criptato. Contenti ?

Su questo filesystem potreste installare tutti i vostri programmi di

comunicazione, in modo che qualsiasi logfile, qualsiasi combinazione di

hotkeys, qualsiasi vostra password nel Terminate o nel Telix, qualsiasi

vostro programma di contorno con relativi files (tipo Bluebeep o Cmaster3 ;)

si trovi su tale partizione, e quindi CRIPTATO :), cosi' come i vostri

download, upload, ma potreste anche metterci il Bluewave, la Posta, i

pacchetti QWK, i Nwesgroup. Potreste farci puntare Netscape, WinFTP, Win

IRC, e quindi tutti i log da questi generati finirebbero cosi' CRIPTATI

IN AUTOMATICO :)

p.s. dimenticavo : sfs e' OVVIAMENTE compatibile con windows, tranne che

per l'opzione di auto shutdown che "UNMOUNTa" l'hard disk dopo tot minuti di

inattivita' o alla pressione di una combinazione di tasti definita dall'

utente. Basta comunque spegnere il computer e l'hd diventa inaccessibile

senza driver, e soprattutto senza la password. :)

Direi che e' tutto :

--------------------

Vi consiglio caldamente di leggere le documentazioni di PGP e SFS. Quella

di SFS in particolare spiega anche come funzionano i generici sistemi di

criptazione (a livello teorico matematico con formule ecc. ecc.) e non solo,

spiega anche quanto siano INSICURI e FACILMENTE DECODIFICABILI CON CARTA E

MATITA presunti programmi di criptazione come il Norton DISKREET, il PCSECURE

della PcTools e simili programmi commerciali, assolutamente DA EVITARE.

Per quanto riguarda cazzate come il BrainStorming o come cazzo si chiama :

se siete cosi' infognati nella merda da avere sotto casa un furgoncino per

intercettare anche i vostri peli del culo, e' meglio che buttate tutto il

computer in un cassonetto, gli diate fuoco, e vi convertite al buddismo ...

:))))))))))))))

DOVE TROVARE QUESTI MERAVIGLIOSI PRODOTTI PER PARARVI IL CULO :

===============================================================

PGP : Il pgp 2.3a non so se si trova ancora da qualche parte. Cercatelo

da voi, fate un Archie, al limite fidatevi della versione 2.6ui,

ma se potete usate e controllate i sorgenti. Dicono che sia buona.

Io il mio PGP 2.3a me lo tengo stretto : me lo sono compilato da me

un bel po' di anni fa. :)

SFS : ftp://cnuce_arch.cnr.it/pub/msdos/garbo.uwasa.fi/pc/crypt

ftp://garbo.uwasa.fi/pc/crypt

E per finire IN ALLEGRIA, leggetevi le CONDIZIONI DI GARANZIA di SFS :)

--------------------------------cut here--------------------------------

Warranty

--------

1. Customer Obligations

1.1. Customer assumes full responsibility that this program meets the

specifications, capacity, capabilities, and other requirements of said

customer, and agrees not to bother the author if the program does not

perform as expected, or performs other than expected, or does not perform

at all.

1.2. Customer assumes full responsibility for any deaths or injuries that may

result from the normal or abnormal operation of this program. In the

event of casualties exceeding 1000 persons or property damage in excess of

$10 million, customer agrees that he or she has stolen the program and we

didn't even know he or she had it.

1.3. Customer agrees not to say bad things about the program or the author to

anyone claiming to be from "60 Minutes".

2. Very Limited Warranty and Conditions of Sale

2.1. For a period of 90 minutes, commencing from the time you first thought

about getting this program, we warrant that this program may or may not be

free of any manufacturing defects. It will be replaced during the

warranty period upon payment of an amount equal to the original purchase

price plus $10.00 for handling. This warranty is void if the program has

been examined or run by the user, or if the manual has been read.

2.2. This program is sold on an AS WAS basis. The author makes no warranty

that it is, in fact, what we say it is in our propaganda, or that it will

perform any useful function. We have no obligation whatsoever other than

to provide you with this fine disclaimer.

2.3. Some countries do not allow limitations as to how long an implied warranty

lasts, so we refuse to imply anything.

2.4. There is an extremely small but nonzero chance that, through a process

known as "tunnelling", this program may spontaneously disappear from its

present location and reappear at any random place in the universe,

including your neighbours computer system. The author will not be

responsible for any damages or inconvenience that may result.

3. Limitation of Liability

3.1. We have no liability or responsibility to the customer, the customers

agents, our creditors, your creditors, or anyone else.

------------------------fine garanzia sfs :))))---------------------------

Segnaliamo anche questo simpatico programmino che si chiama PGPED :

===========================================================================

PGPED 1.01 - )c( 1994 by La Bestia, PWT 1992

[tratto dal pacchetto PGPBW di Barninga Z!]

===========================================================================

DISCLAIMER

----------

Se questo programma vi distrugge l'HD, non e` colpa mia.

Anzi: se funziona, e` merito mio, se sbaglia non e` colpa mia.

Me ne lavo completamente le mani (i piedi, le ascelle...).

THANKS TO...

------------

Un doveroso e sentito ringraziamento va a Barninga, il primo ad aver perso

tempo (anche se poco, a suo dire) per facilitare la vita a coloro che,

smessaggiando, volessero usare PGP senza sforzo.

Il mio lavoro e` stato quello di semplificarci ulteriormente la vita,

creando un solo file eseguibile, completamente compatibile con il pacchetto

di Barninga.

INSTALLATION

------------

1) Copiate PGPED.EXE nella directory di PGP;

2) verificate che la directory di PGP sia nella variabile d'ambiente PATH,

e, nel caso non ci fosse, aggiungetela;

3) comunicate al vostro programma per la posta di usare un editor esterno,

e segnalategli PGPED.EXE;

4) dite al vs. programma per la posta di swapparsi in EMS/XMS o HD quando

chiama l'editor esterno (non tanto per l'editor, quanto per PGP);

5) sperate in chi/cosa credete meglio... (a me funziona tutto, comunque).

LA PRIMA VOLTA

--------------

Quando userete PGPED per la prima volta, sarete tediati da alcune (una, per

ora) domandine per la configurazione. Rispondete a tono, e tutto filera`

per il meglio. Se, nel seguito, deciderete di modificare una od alcune

delle voci di configurazione, bastera` lanciare PGPED dal prompt del DOS,

senza passargli alcun parametro. Vi verranno poste le stesse domandine di

cui sopra. Di nuovo, rispondete a tono, e tutto continuera` a filare per il

meglio.

USING PGPED

-----------

Rispondete ai messaggi normalmente, senza preoccuparvi che gli originali

siano criptati o meno. Al momento di uscire dall'editor, decidete se volete

criptare la vs. risposta o meno, aggiungendo all'inizio del messaggio la

riga

@@PGP TO@@ <list_of_recipients>

dove <list_of_recipients> e` l'elenco di coloro che potranno leggere la vs.

risposta. Ad ESEMPIO, una risposta che inizi con

@@PGP TO@@ Barninga Zeus Bestia

Potra` essere letto solo e soltanto da Barninga Z!, Zeus Kissakie' e La

Bestia.

OKKIO: DEVE ESSERE LA PRIMA RIGA E DEVE INIZIARE DALLA PRIMA COLONNA!

Dunque

@@PGP TO@@ Pino Ciro

non va bene, e provoca un messaggio d'errore che denuncia l'ambiguita` del

vostro operato, perche` non inizia alla prima colonna. Se non lo scrivete

nella prima colonna, il messaggio viene decisamente NON criptato.

NOTA

----

PGPED funziona anche da solo. Quindi se volete creare un messaggio

criptato da un qualsiasi file di testo, bastera` lanciare, dal prompt del

DOS,

PGPED <nomefile>

dove <nomefile> e` il testo da criptare. Sara` chiamato l'editor di testo,

affinche` voi possiate aggiungere la fatidica linea con @@PGP TO@@, ed

uscendo dall'editor vi ritroverete con il file criptato.

CONCLUSIONE

-----------

Fatemi sapere se vi funziona o no, senza sperare che vi ricompri il PC.

L'unica cosa che potete fare e` segnalarmi i problemi che avete avuto,

oppure provare a modificare voi stessi il file sorgente, nonche`

ricompilarlo.

===========================================================================

PGPED 1.01 - )c( 1994 by La Bestia, PWT 1992

[tratto dal pacchetto PGPBW di Barninga Z!]

===========================================================================

Per informazioni su PGPED e le altre utility (se esistono ?!?!?) chiedete

ai diretti interessati nella conferenza CYBERPUNK di CYBERNET !!! :)

Per concludere, se avete problemi con tutto cio' che ho scritto :

1) Declino qualsiasi responsabilita' : se fate cazzate SON CAZZI VOSTRI !

2) Se vi serve aiuto scrivetemi via internet IN PGP all'indirizzo che

trovate alla fine di questo numero di The Black Page :)

Best Regards, and Paratevi il Culos from

Dupree's Paradise

--------------------------------------------------------------------------

The Black Page - Numero 1, Settembre 1995 - Articolo 3

TELEFONI CELLULARI ???

!

!___

|/^\|

|\_/|

|ooo|

|ooo|

|ooo|

-=-'

Contengono un microprocessore, sono

programmabili, li acquistiamo, sono nostri :

ALLORA PERCHE' NON DIVERTIRSI UN PO' CON ESSI ??? :)

Questo articolo raccoglie un po' di informazioni utili sui cellulari. L'uso

che farete di queste informazioni, beh, son cazzi vostri : l'informazione

non e' di certo reato (e vorrei vedere) :)

p.s. questi dati sono in INGLESE :)

-----------------------------------

Motorola Transciever,s

----------------------

4500x,4800x,6800x,Etc.

----------------------

Female 25 Pin Male 25 Pin

D-Connector D-connector

To transciever To P.C.Parallel Port

Pin Pin

1._____________________________________ 4.

2._____________________________________ 18.

___10k______ 13.

/

______4+5._______________________/____10K______ 12.

| 12.____________________________________/

| 11._____________________________________ 13.

| 18._____________________________________ 1.

| 21._____________________________________ 2.

| ___14+17+20+23.____________________________ 18.

| |

| |___ -ve

|

|________ +ve 9 Volt

Motorola 8500x 8800x(early type)

--------------------------------

25 Pin D-plug(P.C.lpt1) Phone Back(battery removed)

Pin Diode,s [] [] [] [] [] []

3.--orange-|<1n4001---------------------/ / /

4.--blue---|<1n4001----------------------------/ /

2.--red----|<1n4001---------------------------------------/

[] [] [] [] [] []

18.--black-------------------/ / / /

13.--yellow-----------------------/ / /

12.--brown------------------------------------/ /

1.--grey-------------------------------------------/

[] []

-8 to -12V. +8 to =12V.

NOTE Diode protocol: Kathode---|<diode---Anode

Motorola 9800x Personal ta

c1 etc.

--------------------------------

25 pin D-plug(P.C. LPT1) Phone Back(battery removed)

Pin Diode,s Battery terminals--> [] [] []

|

2.--black----|<1n4001-------------------------------------|

\

\black fly lead

Data plug---> | | | | | | | |

| | | | | | | |

white / blue / yellow red

/ / / green / /

/ / / / / /

18.--white----Neg 8-12V-----------------/ / / / / /

+8 to +12V---------------------/ / / / /

13.--blue---------------------------------------/ / / /

12.--green------------------------------------------/ / /

1.--yellow---------------------------------------------/ /

4.--red------|<1n4001-------------------------------------------/

NOTE Diode protocol: Kathode---|<diode---Anode

NEC 9A

------ __ __

|| ||

25 Pin D-Plug(LPT1) || ||

____________________ || ||

|| ||

Pin _||__________ __________||__

1.green | | | |

6.-|<1n4148------ | phone / \ phone |

8.-|<1n4148-- | | / \ |

| | | | | |

| | back-->| |<---front-->| |<--back

10.----------- | | | | |

13.-----------------red | \ / |

15.------blue | | | | | | | |

18.------black | / | \

| / | \

black blue/ green \red

Diodes = 1N4148

NOTE Diode protocol: Kathode---|<diode---Anode

NEC 11A transciever

-------------------

**NOTE-A car kit power loom is required to power phone, also a handset

is required, and is plugged into the female end of the gender change plug.

**NOTE-The gender change plug is a male 15 pin D plug soldered back to back

back with a female 15 pin D socket. Male end interfaces transceiver, female

end interfaces the handset.

25 Pin D-Plug(LPT1) 15 Pin D-Gender changer

____________________ _______________________

Pin Pin

1.------green----------------------------- 13. green

6.-|<1n4148------

8.-|<1n4148-- |

| |

10.----------- |

13.------red--------------------------------12. red

15.------blue-------------------------------14. blue

18.------black-------------------------------2. black

\-----black------------------------------11. black

Power supply 12V dc. Power up using handset BEFORE interfacing computer LPT1.

NOTE Diode protocol: Kathode---|<diode---Anode

NEC P3.

-------

25 Pin D-plug LPT1. Plug on end of curly cord.

___________________ __________________________

Pin 25.--------------------black--------------------------------------|

Pin 15.--------------------red-------------------------------------| |

Pin 6.---|<In4148--| | |

Pin 13.-------------|------white--------------------------------| | |

|| [] [] [] [] [] []

view into plug:aerial---><>

Pin 3.---|<1N4148---| || [] [] [] [] [] []

Pin 12.--------------|-----brown--------------------------------|

NOTE Diode protocol: Kathode---|<diode---Anode

NEC P4

------

25 Pin D-plug LPT1. Transistors 2N3904 npn NAM Adaptor Plug

___________________ ______________________ __________________

Pin 15.-----C-\------green----------------------------------------|

\ |

Pin 2.-10K-B---O |

/ |

Pin 19.-----E-/------blue-----------------------------| |

Pin 19.-----E-\ | |

\ | |

Pin 4.-10K-B---O | |

/ | |

Pin 12.-----C-/---|--yellow | |

| | |

| | |

| NAM Adaptor plug: aerial ---><> [] [] [] [] [] [] [] []

| | |

Pin 13.----red---(|)-------------------------------------------| |

| |

|---------------------------------------------------|

Panasonic D,E,F

---------------

Build the Maplins 'RS232 to TTL conversion board 'MAX232(Order Code LM75S)

to specification, except do not include resistor R5. Switches SW-1 must be

in the OFF position.

9 PIN SERIAL D-PLUG Interface PL2 on MAX232

Pin 8.----------------|--IN4148>|----\

Pin 7.----------------| \___________________ 1.Pin

/

Pin 4.----------------|--IN4148>|----/

Pin 6.----------------|

Pin 3.-----------------------------------------------------7.Pin

Pin 2.-----------------------------------------------------6.Pin

Pin 5.-----------------------------------------------------8.Pin

*****************************************************************************

PL1.on MAX232----------'F'Lead------------'D'Lead-----------'E'Lead

Pin 2+6 pin 1. pin 6. pin 5.

Pin 5 pin 6. pin 5. pin 1.

Pin 7. pin 2. pin 4. Link to

program

___ Pin/Power lead

Pin 8. pin 8. aerial brade / Pin 8.

/ /////

1 3 5 7 2 4 6 /1_______| |_________12

[][][][] [] [] [] [][][][][][][][][][][][]

View of Plugs--> <> <> |______________________|

[][][][] [] [] [] |_________________|

2 4 6 8 1 3 5

Diode Protocol: Anode---diode>|--Kadthode

NEC P-200 & probably P-300 data jack pinouts

--------------------------------------------

information collected by Doctor Who, 1/26/95

--------------------------------------------

Here's what the connector looks like:

1 6

......

O ......

7 1

2

Where I have the "O" above is a coaxial connector for RF out. The numbers

represent the pins.

1 RCV AF

2 SPKR

3 RFC/HFC

4 S-Data

5 SPARE

6 External DC

7 External 12V

8 XMIT AF

9 A GND

10 BUSY NOT

11 SYNC NOT

12 GND

Test Mode Commands for the NEC P-200:

-----------=?> Doctor Who <?=-----------

beta release (I'm not done yet!) 2/28/95

#10 1 digit

#11 Turn receiver on

#12 Turn receiver off

#15# Reboot, no wake up tone

#17x

#23 1_3 022

#24 Display ESN

#32 enter 0, 1, or 2

#35 high tone on

#36 high tone off

#37 low tone on

#38 low tone off

#39 quiet tones

#42 1 digit, touch tone test, #38 to end

#43x

#48x

#49x

#50 AAA1101003100BBB aaa=signal strength, bbb=channel

#51 1000

#60 0=no audio, 2=out microphone, 3=out speaker

#61 enter 0 or 1

#69 enter channel number, #, * pauses and restarts channel scan

#71 NAM programming, # to step, hold in CLR to exit

#72 erases screen, enter a value <128 then #, twice

#76 NAM select, 0 = 1st, 1=2nd

#77 txxx# rxxx# transmit & receive channels.

#78 1 digit, is quiet for 1 second, then error

#79#

#80#

#81#

#82#

#83#

#84#

#85#

#86 enter value 000 through 255 then #, repeats

#88#

#89 erases NAM

#90 148

#91 135,136, 139, 140

-END

[ ndr : Esistono un bel po' di siti FTP con materiali per cellulari ...

chi cerca trova :) ]

-----------------------------------------------------------------

PUBBLICITA' REGRESSO

====================

Sectec ha riaperto : telnettate "sec.de" a notte fonda e forse

riuscirete ad entrare nella mitica BBS !!!

-----------------------------------------------------------------

The Black Page - Numero 1, Settembre 1995 - Articolo 4

Direttamente dal cassonetto SIP-TELECOM :

--------------------------------------------------

Principi da adottare per la gestione del

contenzioso relativo al servizio Audiotel.

--------------------------------------------------

Febbraio 1994 Roma,

PROTOCOLLO : 940002C20000001

SIGLA FUNZIONE EMITTENTE : DSB DBU

RIF.TO NS. :

RIF.TO VS. :

DA : DG

A : DD.RR. tutte c.a. Direttori

: OTBU tutte c.a. Responsabili

e p.c.: DG PS RE PO AC A IAS/IA

DRM DTP

Oggetto: Principi da adottare per la gestione del

contenzioso relativo al servizio Audiotel.

In considerazione della particolarre rilevanza del

fenomeno in questione, anche in riferimento ai numerosi

quesiti provenienti dalla periferia sulla gestione del

contenzioso aperto con la Clientela, ed al fine di fornire

una linea di condotta improntata alla univocita'

interpretativa ed operativa, si ritiene opportuno fornirvi

ulteriori precisazioni.

La trattazione dei reclami in oggetto sara' demandata

alle strutture territoriali competenti, le sole in grado

di poter correttamente applicare, alle diverse categorie

di Clienti e di tipologie e fattispecie, quella necessaria

sensibilita', accortezza, flessibilita' e conoscenza

specifica dei problemi, che sono gli elementi tipici e

qualificanti delle organizzazioni a contatto con i

Clienti.

In considerazione della vasta rilevanza del fenomeno

e della delicatezza dell'argomento, vi preghiamo di voler

sensibilizzare le strutture stesse affinche' per questa

tipologia di reclami, per i quali la nostra azienda ha

assicurato la completa trattazzione in tempi rapidi, siano

osservati i principi di seguito esposti.

FORMA DI RECLAMO E OGGETTO

A) - I reclami da prendere in considerazione sono quelli

presentati in forma scritta alla Filiale di

competenza, dove il Cliente riconosce di aver svolto

traffico verso i servizi "144" Audiotel.

* Se il reclamo presentato riporta anche contestazioni

inerenti traffico svolto verso particolari servizi

"00", queste conversazioni, qualora sussistano

elementi quantitativi riscontrabili anche per

semplice ammissione da parte del Cliente, non

rientrano in questa gestione del contenzioso.

Considerazioni simili devono essere fatte anche nei

casi in cui, pur non riscontrando nel reclamo

riferimenti espliciti a traffico "00", si dispone di

documentazione addebiti (rilevata a seguito di

controlli su rete fissa o a seguito dello stesso

reclamo) congruente o meno con il periodo

contestato, dove emerge chiaramente il ricorso del

Cliente a simili numerazioni.

Pertanto queste quote di traffico (eventualmente

riproporzionate su base bimestrale) non potranno,

comunque, essere prese in considerazione nell'iter

del reclamo.

Le stesse quote potranno, in via del tutto

eccezionale, rientrare, invece, nelle facilitazioni

di rateizzazione previste per i servizi Audiotel.

Nell'allegato 1 sono riportate, a titolo

esemplificativo, le argomentazioni da fornire al

Cliente per spiegare che questa tipologia di

traffico non puo' essere oggetto di eventuali

richieste di riduzione e/o annullamento dei relativi

importi.

* Qualora il reclamo sia relativo a contestazione di

traffico effettuato su servizi "144" - richiamando

motivazioni specifiche del tipo "traffico effettuato

da minore (o in generale da familiare o dipendente

presente presso la sede ove e' ubicato l'impianto)"o

"mancata sottoscrizione di contratto di adesione al

servizio Audiotel" - fermo restando che il reclamo

stesso andra' trattato come tutti gli altri,

riteniamo utile, comunque, fornire sugli argomenti

specifici indicazioni sulle risposte da fornire (v.

rispettivamente allegati 2 e 4) a fronte delle

singole contestazioni.

Ribadiamo, pero', che la presenza di queste

motivazioni non altera i principi con i quali

il reclamo stesso deve essere gestito secondo quanto

riportato nella presente nota.

B) - Dovranno essere presi in considerazione reclami per

le bollette del 6 bimestre '93 e 1 bimestre '94

(successivamente anche 2 bimestre '94).

Per la DR Lombardia potranno essere presi in

considerazione anche reclami relativi a periodi

precedenti.

I reclami gia' conclusi,ma relativi a traffico "144",

potranno essere riesaminati, in via del tutto

eccezionale, alla luce di questi ulteriori principi

gestionali, purche' vi sia una nuova richiesta del

Cliente.

Se, invece,il Cliente, non soddisfatto dell'esito del

reclamo concluso,ha gia' fatto ricorso alla procedura

di Conciliazione ed Arbitrato,ci si atterra' all'esito

della stessa.

A questo proposito va chiarito che i principi

gestionali oggetto alla presente devono essere estesi

anche a questa procedura, purche' il contenzioso

riguardi espressamente traffico per servizi "144".

BOLLETTE PAGATE SOLO PARZIALMENTE

Qualora il Cliente abbia provveduto al pagamento

parziale della fattura, senza contestualmente presentare

reclamo scritto di contestazione, sara' necessario

informare il Cliente, riportando quanto previsto

nell'allegato 3, che, persistendo il suo rifiuto ad

ottemperare il pagamento per intero,si sara' costretti, da

parte nostra, ad avviare la procedura prevista per i casi

di Clientela morosa.

TRAFFICO DI RIFERIMENTO

- L'attenzione gestionale del reclamo deve essere posta,

sulla parte di traffico comunque eccedente i consumi

medi del Cliente, in relazione alla documentazione

disponibile.

Nella determinazione dei consumi medi sara' necessario,

altresi' , valutare accuratamente la presenza di trend

storici con consumi bimestrali fortemente discontinui,

in quanto, in questi casi, il ricorso alla media

aritmetica senza opportuni correttivi, potrebbe

produrre valori distorti.

Come gia' detto in precedenza e', inoltre, necessario

enuncleare traffico verso direttrici "00".

CRITERI AGGIUNTIVI DI PARTICOLARE CORRENTEZZA

I relcami rientrant i nelle casistiche individuate

dai precedenti punti dovranno essere gestiti secondo le

procedure in atto adottando, pero', questi ulteriori

criteri di particolare correntezza:

- applicazione di dilazioni di pagamento particolarmente

favorevoli (piani di rientro annuali o biennali, per

gli importi piu' rilevanti, senza interessi);

- per le bollette con un traffico molto superiore al

consumo medio (determinato sulla base degli ultimi

bimestri), riduzione del traffico imputabile ai

servizi "144" Audiotel, sulla base delle valutazioni

effettuate dalla competente struttura;

- per il restante importo applicazione della rateizzazione

di pagamento;

- trattazione da parte delle Direzioni Regionali di casi

particolari.

Nell'allegato 5 sono riportati ulteriori dettagli

operativi di riferimento. In particolare quanto riportato

nel punto A) dell'allegato in oggetto vuole costituire

solo un orientamento indicativo a cui attenersi nella

generalita' dei casi.

I parametri ivi indicati potranno, pertanto, variare in

relazione a specifiche necessita' riscontrate.

Qualora il Cliente non risulti soddisfatto dell'esito

della chiusura del reclamo potra', ovviamente, adire la

procedura di Conciliazione ed Arbitrato.

--------------------

Nel pregarvi di voler procedere alla piu' ampia e

sollecita diffusione di quanto indicato nella presente,

cogliamo l'occasione per inviarvi cordiali saluti.

f.to

Ing. BERGAMOTTO

1 Allegato

Oggetto: Contestazione da parte del Cliente per addebiti

relativi al traffico effettuato mediante lo "00".

Con riferimento alla Sua indicata in oggetto, riteniamo

opportuno precisarle quanto segue.

Il prefisso telefonico "00" contraddistingue le

telefonate dirette verso Stati Esteri.

Tra i servizi internazionali accessibili con il prefisso

"00" sono comprese - come e'noto - le messagerie erotiche,

che sono organizzate all'estero da societa'private che non

hanno alcun rapporto con laSIP;pur deplorando il fenomeno,

la SIP non ha alcuna facolta' di impedire chiamate verso

numeri di abbonati stranieri.

Le comunicazioni contraddistinte da tale prefisso

costituiscono, quindi,normali chiamate intercontinentali e

come tali sono indistinguibili dalle altre.

La nostra Azienda, a tutela dei propri Clienti, informa,

in tutte le occasioni, che per difendersi da possibili

abusi, da parte di chi puo' utilizzare i telefoni di casa,

si puo' chiedere la disabilitazione alle telefonate

internazionali, la telelettura del proprio contatore

(digitando "1717") ed il servizio di documentazione del

traffico in bolletta del traffico teleselettivo.

Pertanto, qualora desideri usufruire di uno di questi

servizi supllementari, potra' rivolgersi, per la relativa

richiesta, allo sportello telefonico "187".

2 Allegato

Oggetto: Contestazione da parte del Cliente sull'uso del

servizio telefonico da parte del minore (o in

generale di familiare o dipendente presente

presso la propria abitazione)relativo ad addebiti

per conversazioni "144" Audiotel.

In relazione all'oggetto, si precisa che le doglianze

del Cliente risultano prive di fondamento in quanto appare

evidente che quelle in questione sono circostanze

riferibili non certo solo agli specifici servizi "144"

Audiotel ma, altresi', al normale servizio telefonico e ad